Руководство администратора сервера

Сервер RuDesktop

Архитектура

Клиент

Клиент - это приложение с пользовательским интерфейсом, устанавливаемая в систему как служба или запускаемая без установки. Клиент подключается к серверу по протоколу WebSocket. Сервер передает и получает данные по этому каналу.

По умолчанию

443порт.

При запуске сеанса управления, делается попытка подключения в LAN далее Hole punching и далее сервер.

По умолчанию

1.rz.rudesktop.ru:443.

В случае прямого подключения:

Используется TCP порт

21115.

Функция поиска клиентов в локальной сети:

Используется UDP порт

21116.

Для установки требуются права администратора:

Локального.

Доменного.

Клиент поддерживает ОС:

Windows 7 SP1 и выше

MacOS Mojave 10.4 и выше

Android 6.0 и ранее доступен только просмотр, без управления

Android 7.0 и старше полный функционал

Linux:

Ubuntu 16.04 и выше

Debian 10 и выше

Astra 1.6 и выше

RedOS

Alt

Роса

Пакеты форматов:

msi,exe,deb,rpm,dmg,apk.

Сервер

Сервер предназначен для обеспечения удаленных подключений к рабочим столам, управления политиками, задачами и правами доступа. Для управления сервером используется веб интерфейс.

По умолчанию, используется локальный IP-адрес сервера и 443 порт

Для любого маршрута по умолчанию используется

443порт, кроме P2P соединений

Стек:

СУБД PostgreSQL

WebServer Nginx

Ansible

Rust

Python

YAML

Шифрование TLS

Сервер поддерживает ОС:

Linux:

Ubuntu 18.04

Ubuntu 20.04

Debian 10

Debian 11

Astra 1.7.0

Astra 1.7.3

Системные требования

Системные требования для использования сервера:

Минимальные требования:

Оперативная память - 2 Гб

Физическая память - 20 Гб

Процессор - 1 ядро

Канал - 1 Мбит на одно подключение

Пример конфигурации

Конфигурация для управления 10 000 устройств и 100 одновременных подключений:

Рекомендованные требования:

Оперативная память - 8 Гб

Физическая память - 100 Гб

Процессор - 4 ядра

Канал - 100 Мбит

Установка и настройка

Установка для Ubuntu 20.04 и Debian 11

Добавьте наш публичный ключ в ОС:

wget -qO - http://rudesktop.ru/repos/stable2.6/rudesktop.gpg | sudo apt-key add -

Подключите наш репозиторий:

echo "deb https://rudesktop.ru/repos/stable2.6 stable2.6 non-free" | sudo tee /etc/apt/sources.list.d/rudesktop.list

Обновите пакеты:

sudo apt-get update -y && sudo apt upgrade -y

Запустите установку RuDesktop сервера:

sudo apt-get install rudesktop-server

Во время установки:

Do you want to continue? [Y/n]

YPlease enter server domain name:

Укажите адрес сервера. По умолчанию ставится локальный IP-адрес устройства, возможно использовать доменное имя.

При успешном завершении установки вы увидите в консоли:

Install server

Enable web socket ... OK

Enable web service ... OK

Enable relay ... OK

Enable executor ... OK

Stopping services

Stopping nginx ... OK

Stopping web socket ... OK

Stopping web service ... OK

Stopping relay ... OK

Stopping executor ... OK

Stopping pxe ... OK

Stopping smbd ... OK

Starting services

Start web socket ... OK

Start web service ... OK

Start relay ... OK

Start executor ... OK

Start smbd ... OK

Start nginx ... OK

Set local connect to [IP-адрес:порт] ... OK

Создайте суперпользователя:

rude createsuperuser

Готово!

Установка для Astra

Добавьте наш публичный ключ в ОС:

wget -qO - http://rudesktop.ru/repos/stable2.6/rudesktop.gpg | sudo apt-key add -

Подключите наш репозиторий:

echo "deb https://rudesktop.ru/repos/stable2.6 stable2.6 non-free" | sudo tee /etc/apt/sources.list.d/rudesktop.list

Подключите репозиторий Astra:

sudo echo "deb https://dl.astralinux.ru/astra/frozen/2.12_x86-64/2.12.44/repository stable main contrib non-free" >> /etc/apt/sources.list

Обновите пакеты:

sudo apt-get update -y && sudo apt upgrade -y

Запустите установку RuDesktop сервера:

sudo apt-get install rudesktop-server-astra

Во время установки:

Do you want to continue? [Y/n]

YPlease enter server domain name:

Укажите адрес сервера. По умолчанию ставится локальный IP-адрес устройства, возможно использовать доменное имя.

При успешном завершении установки вы увидите в консоли:

Install server

Enable web socket ... OK

Enable web service ... OK

Enable relay ... OK

Enable executor ... OK

Stopping services

Stopping nginx ... OK

Stopping web socket ... OK

Stopping web service ... OK

Stopping relay ... OK

Stopping executor ... OK

Stopping pxe ... OK

Stopping smbd ... OK

Starting services

Start web socket ... OK

Start web service ... OK

Start relay ... OK

Start executor ... OK

Start smbd ... OK

Start nginx ... OK

Set local connect to [IP-адрес:порт] ... OK

Создайте суперпользователя:

rude createsuperuser

Готово!

Расширенные настройки

Обновление на 2.5.101 и позднее

Начиная с версии 2.5.101 по умолчанию отключена смена IP при конфликте имен

Перед обновлением до указанной версии необходимо указать в файле по пути /etc/default/rudesktop в переменную RELAY_ARGS значение --conflict

RELAY_ARGS='--conflict'

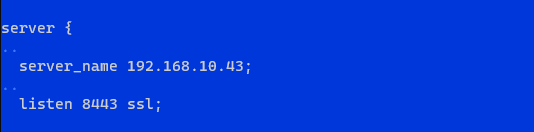

Смена стандартного порта

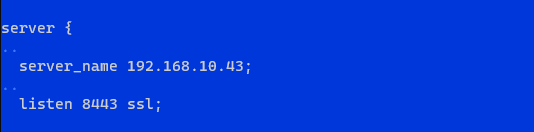

Для смены стандартного 443 порта сервера вам необходимо открыть для редактирования файл по пути /etc/nginx/sites-enabled/rudesktop командой:

sudo mcedit /etc/nginx/sites-enabled/rudesktop

И заменить значение 443 в строке listen на удобное вам

После чего перезагрузите сервер командой:

rude restart

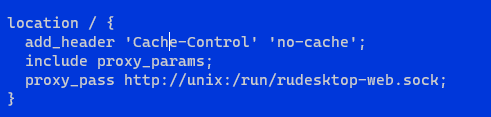

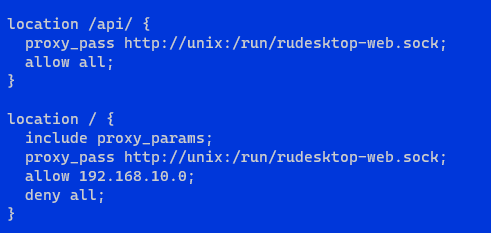

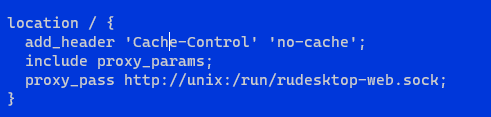

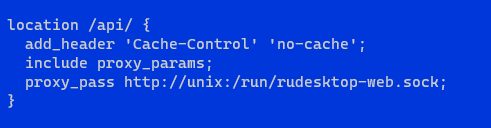

Ограничение доступности порта для веб

Для закрытия внешнего доступа к веб интерфейсу вам необходимо открыть для редактирования файл по пути /etc/nginx/sites-enabled/rudesktop командой:

sudo mcedit /etc/nginx/sites-enabled/rudesktop

Необходимо найти блок location / {

И отредактировать в соответствии с шаблоном:

location / { \\

include proxy_params; \\

proxy_pass http://[node_upstream]; \\ Вместо [node_upstream] укажите сокет, по умолчанию unix:/run/rudesktop-web.sock

allow [local_subnet]; \\ Вместо [local_subnet] укажите локальную подсеть

deny all; \\

}

Так же добавить блок location /api/ { перед блоком location / { по шаблону:

location /api/ { \\

proxy_pass http://[node_upstream]; \\ Вместо [node_upstream] укажите сокет, по умолчанию unix:/run/rudesktop-web.sock

allow all; \\

}

Должно получиться следующее:

После чего перезагрузите сервер командой:

rude restart

Переключение на unix socket

Для переключения на unix socket, вам необходимо открыть для редактирования файл по пути /etc/nginx/sites-enabled/rudesktop командой:

sudo mcedit /etc/nginx/sites-enabled/rudesktop

Необходимо найти блок location /v1/ { и поменять proxy_pass:

location /v1/ {

proxy_pass http://unix:/tmp/rude.sock;

Далее открыть для редактирования файл по пути /etc/default/rudesktop командой:

sudo mcedit /etc/default/rudesktop

И изменить значение в RELAY_ARGS на следующее:

RELAY_ARGS='-C /etc/relay.cfg'

Далее открыть для редактирования файл по пути /etc/relay.cfg командой:

sudo mcedit /etc/relay.cfg

И добавить следующие строчки:

loglevel = "debug"

[[server]]

listen = "/tmp/rude.sock"

После чего перезапустить сервер:

rude restart

Разделение порта веб интерфейса и порта для клиентов

Для разделения портов для подключения клиентов и веб-интерфейса вам необходимо скопировать файл по пути /etc/nginx/sites-enabled/rudesktop командой:

sudo cp /etc/nginx/sites-available/rudesktop /etc/nginx/sites-available/rudesktop-client

Далее необходимо отредактировать скопированный файл.

Заменить значение 443 в строке listen на удобное вам (этот порт будет использоваться для подключения Клиентов к серверу):

Так же нужно найти в нем блок location / {:

И изменить / на /api/:

Осталось активировать данный конфиг и перезагрузить сервер:

sudo ln -s /etc/nginx/sites-available/rudesktop-client /etc/nginx/sites-enabled/rudesktop-client

Перезагрузите сервер командой:

rude restart

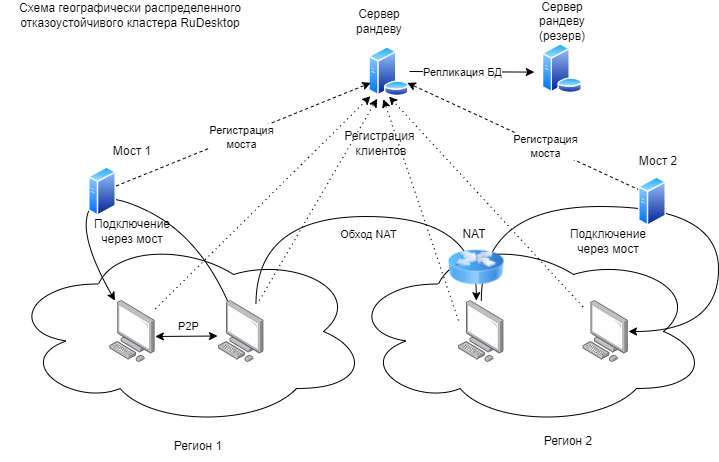

Мосты

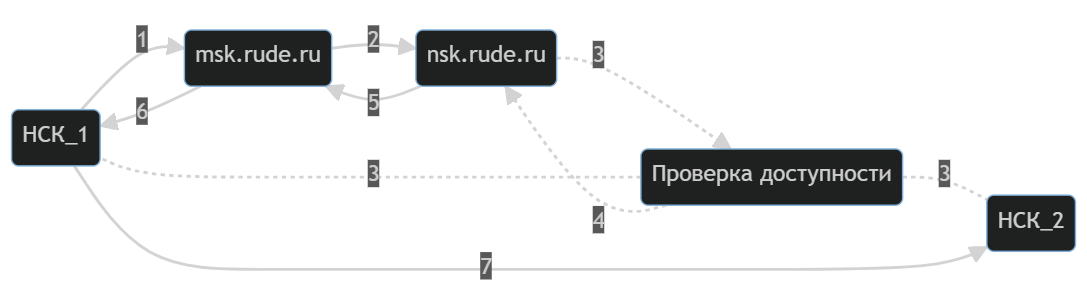

Мосты — используется для распределения трафика подключений.

Пример использования:

У нас есть 2 филиала компании, один в г. Москва, другой в г. Новосибирск. Основной Сервер RuDesktop расположен в Москве. Необходимо подключаться сотрудникам в г. Новосибирск с меньшей задержкой.

Адрес основного сервера

msk.rude.ruСоздаем «Мост» в г. Новосибирск

nsk.rude.ruДля подробной информации о создании "Моста" обратитесь в техническую поддержку support@rudesktop.ruДобавляем его во вкладке «Мосты»

Получаем следующую схему при подключении сотрудников в пределах филиала

НСК_1, НСК_2 - сотрудник г. Новосибирск

1. Обращение к основному серверу msk.rude.ru

2. msk.rude.ru проверяет наличие ближайшего моста к Клиенту

3. Мост nsk.rude.ru проверяет доступность НСК_1 и НСК_2

4. Оба Клиента доступны

5. Мост nsk.rude.ru отвечает основному серверу что оба Клиента доступны

6. Основной сервер передает Клиенту НСК_1 что подключение к НСК_2 будет производиться через мост nsk.rude.ru

7. Подключение к НСК_2 через мост nsk.rude.ru

2 IP-адреса на сервере

Для использования двух IP-адресов на сервере вам необходимо внести правки в файле /etc/default/rudesktop на устройстве, на котором установлен сервер:

Допишите в файл /etc/default/rudesktop

RELAY_ARGS='--usepublicip'

Далее необходимо выполнить команду:

rude reinstall [СЕРВЕР_1]:[ПОРТ_1] [СЕРВЕР_2]:[ПОРТ_2]

Логирование действий администратора в SysLog

Для интеграции со сторонними сервисами, например, SIEM - системами, требуется логировать события Rudesktop в syslog в формате CEF.

Пример настройки:

Раскомментируйте в

/etc/rsyslog.confстроки:

module(load="imtcp")

input(type="imtcp" port="514")

Добавьте в конце данного файла:

*.* @127.0.0.1

Перезапустите сервис rsyslogd:

sudo systemctl restart rsyslogd

Внесите в файл

/etc/rudesktop/settingsпараметры:

SYSLOG_HOST = 'localhost'

SYSLOG_PORT = 514

Перезагрузите сервер

rude restart

Готово!

Интеграция с LDAP (ActiveDirectory/FreeIPA)

Интеграция с LDAP доступна при использовании локального сервера «Удаленный доступ» или «Управление конфигурациями (UEM)»

Интеграция позволяет:

Использовать «Структуру»

Производить технологию единого входа (SSO)

Производить формирование динамических групп на основе LDAP групп

Распределять устройства\пользователей на основании LDAP групп

В качестве примера настройки SSO с LDAP будет использовано:

Active Directory

Windows Server 2012 R2

Пример интеграции:

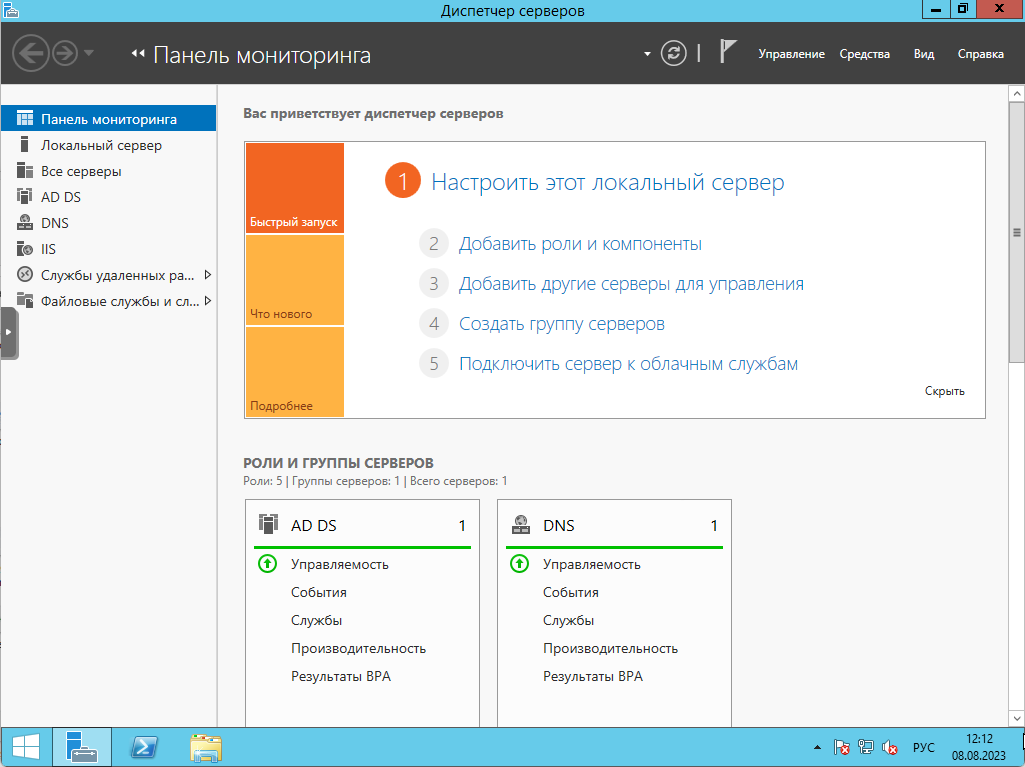

Переходим на Windows Server

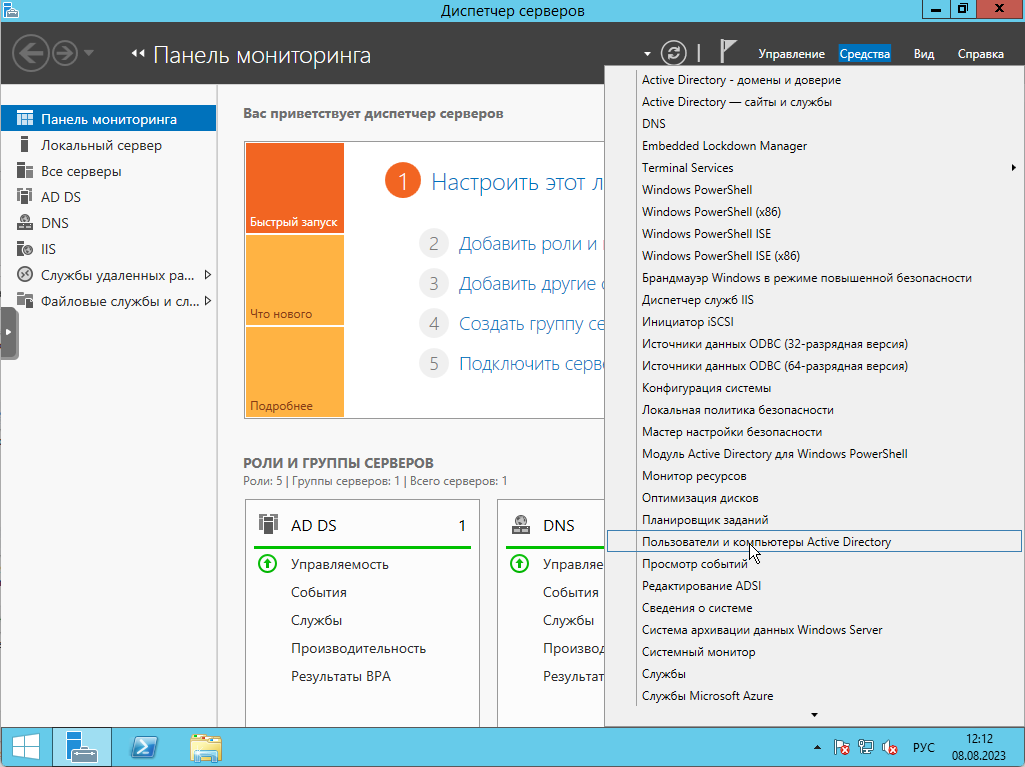

Переходим в «Средства» -> «Пользователи и компьютеры Active Directory»

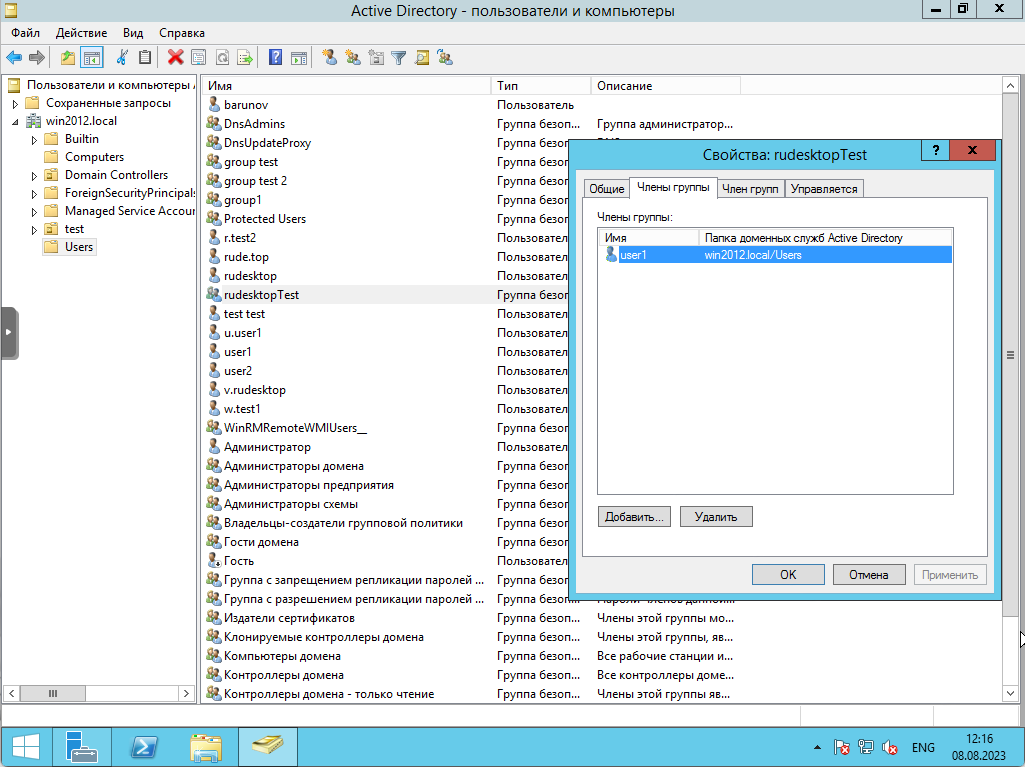

Переходим в «Пользователи и компьютеры домена» -> «Домен»

в примере, win2012.local-> «Users»Создаем группу и помещаем в нее пользователей, которые будут иметь возможность авторизации на сервере

в примере, user1 помещен в группу rudesktopTest

Подготовка Active Directory завершена. Переходим во вкладку «Домены» на сервере

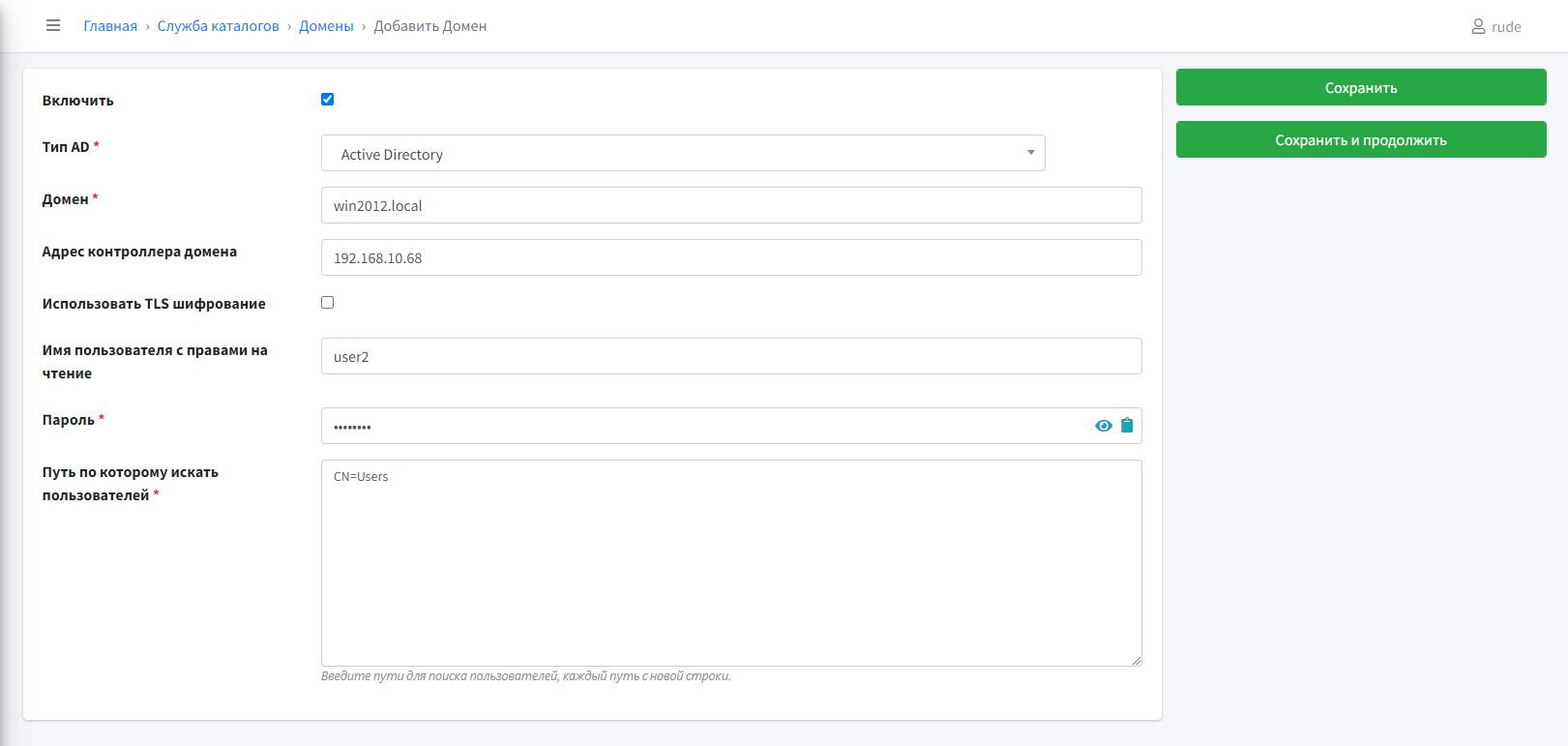

Создаем «Домен» с настройками сервера Active Directory и сохраняем

В «Имя пользователя с правами на чтение» возможно указать полный DN пользователя в формате:

CN=user2,CN=Users,DC=win2012,DC=local

Если вы в «Имя пользователя с правами на чтение» указали CN пользователя, то в «Пути для поиска» необходимо указать полный путь до его расположения

Например, в «Имя пользователя с правами на чтение» вы указалиuser2

То в «Пути для поиска» необходимо указатьCN=Users,DC=win2012,DC=local

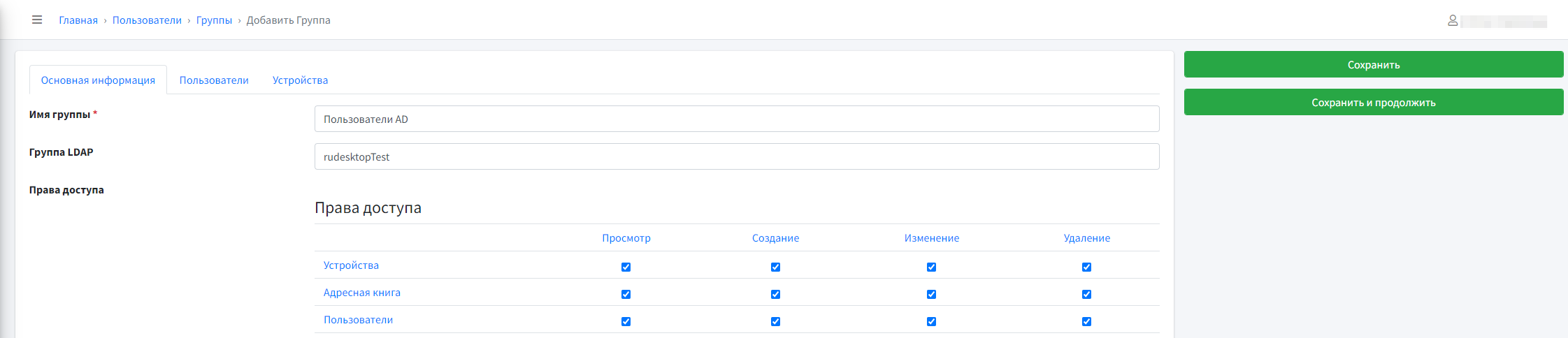

Переходим во вкладку «Группы»

Создаем «Группу» и в поле «Группа Active Directory» указываем группу, в которую мы положили пользователя user1

Сохраняем и готово!

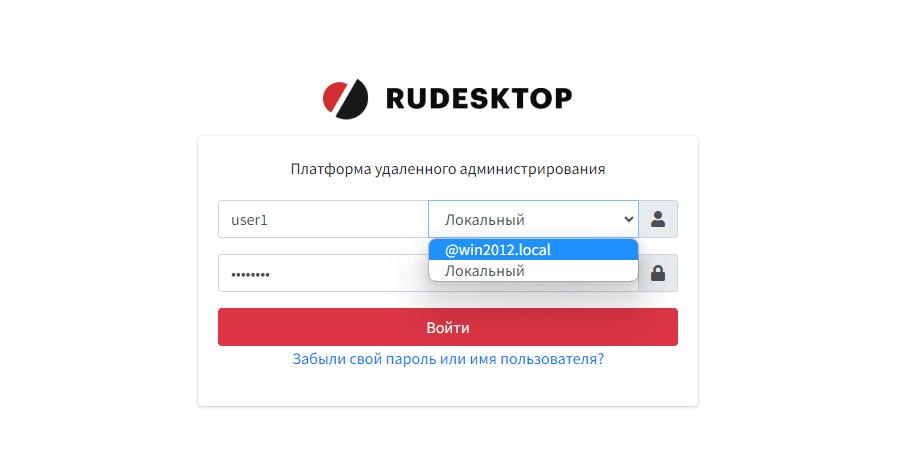

При авторизации выберите необходимый домен

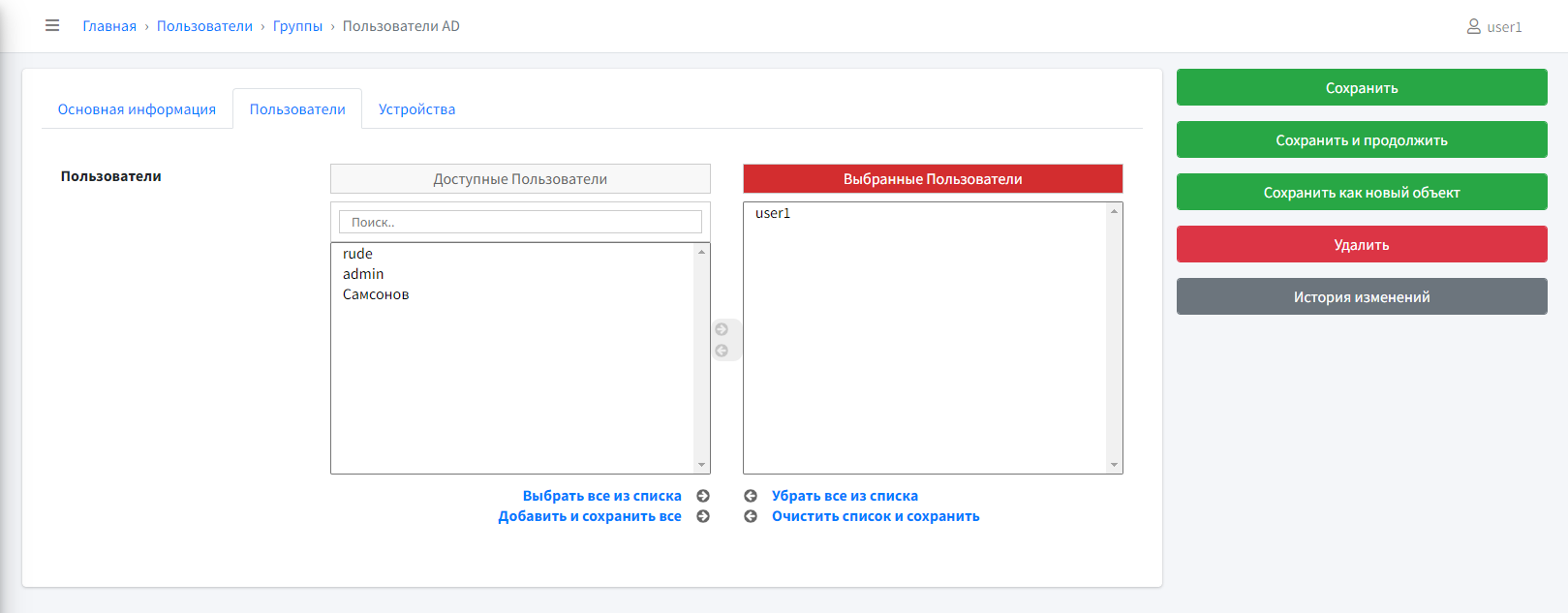

Пользователь попал в определенную нами группу

Интеграция с KeyCloak

Keycloak - это сервер аутентификации и авторизации с открытым исходным кодом, который обеспечивает безопасность и управление доступом для веб-приложений и сервисов.

Для интеграции вам необходимо:

Установить и настроить Keycloak сервер

Создать клиентское приложение в Keycloak, чтобы получить конфигурационные данные для аутентификации и авторизации

Настроить приложение для использования конфигурационных данных Keycloak

Пример интеграции:

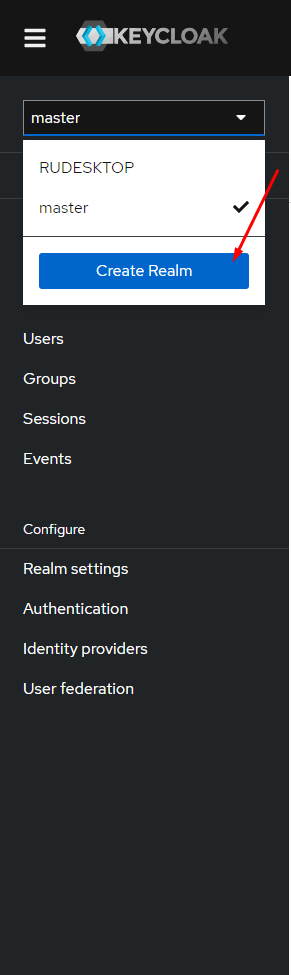

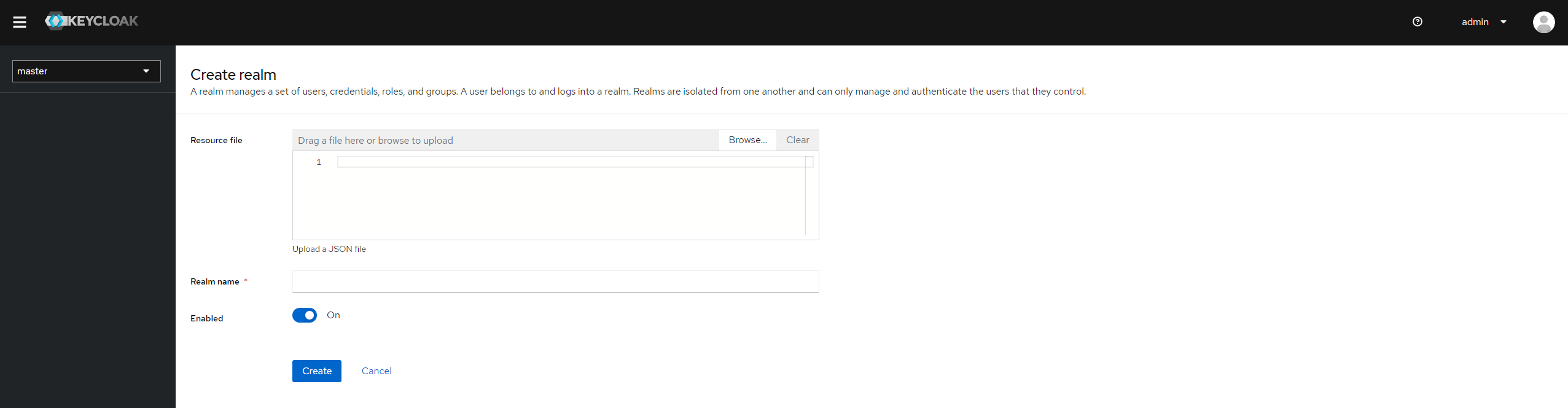

Создание Realm на Keycloak:

Зайти в административную консоль Keycloak

Выбрать «Realm» в левом меню

Нажать кнопку «Add realm»

Ввести название и описание нового Realm

Нажать кнопку «Create»

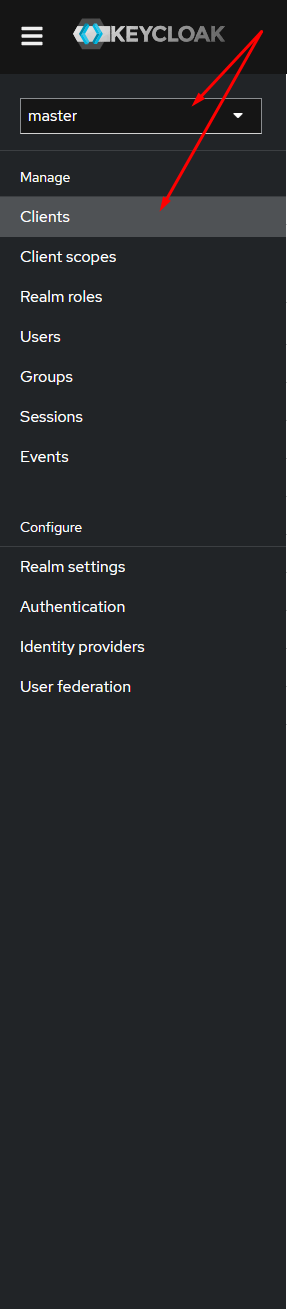

Создание Clients на Keycloak:

Войти в административный интерфейс Keycloak

Выбрать нужный Realm (область) в левом меню

Нажать на вкладку «Clients» (Клиенты)

Нажать на кнопку «Create» (Создать)

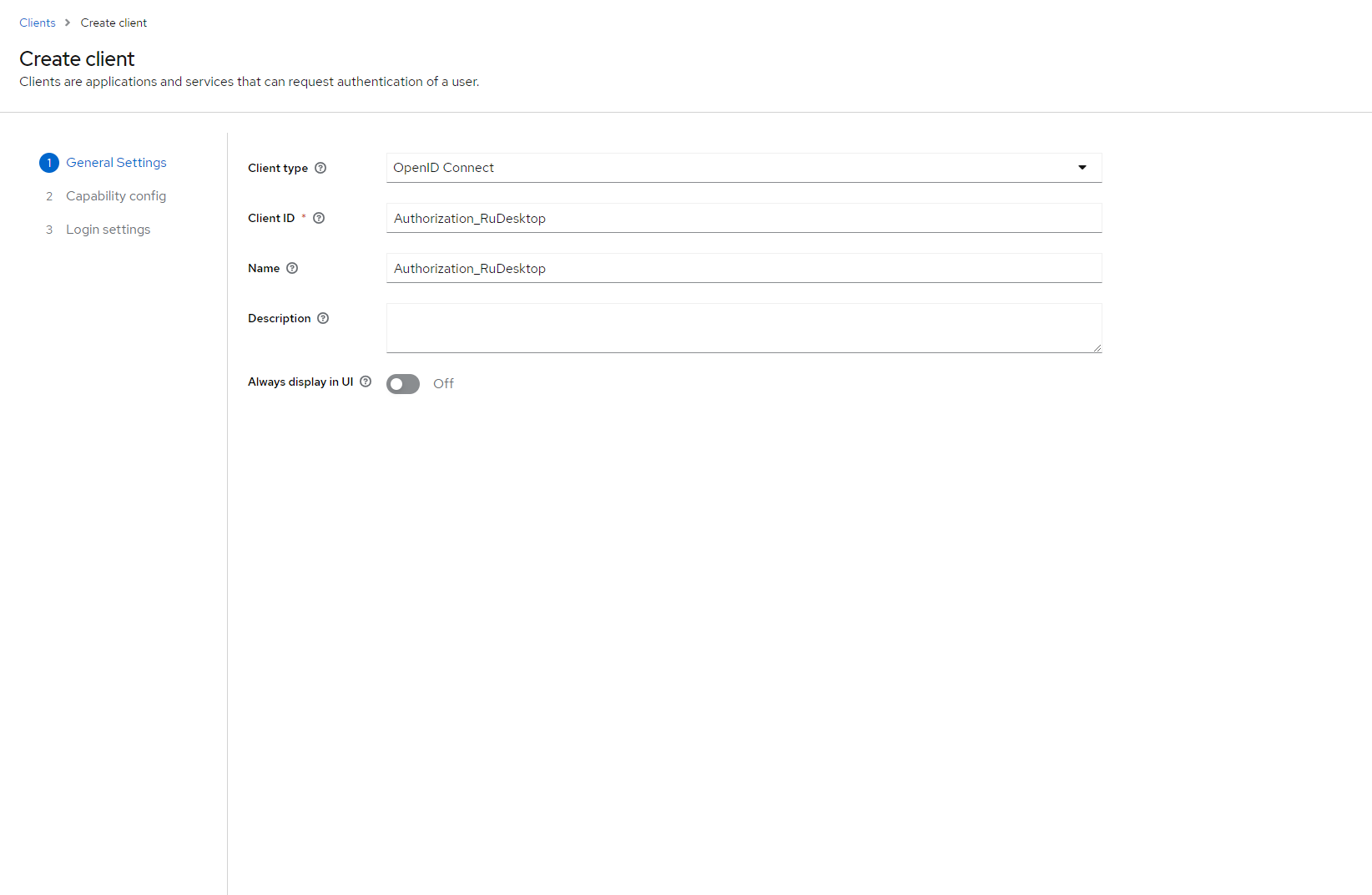

Заполнить форму создания клиента: указать имя клиента, выбрать тип клиента (например, confidential или public), указать URL перенаправления и другие параметры

Заполняем поля Client type, Client ID, Name:

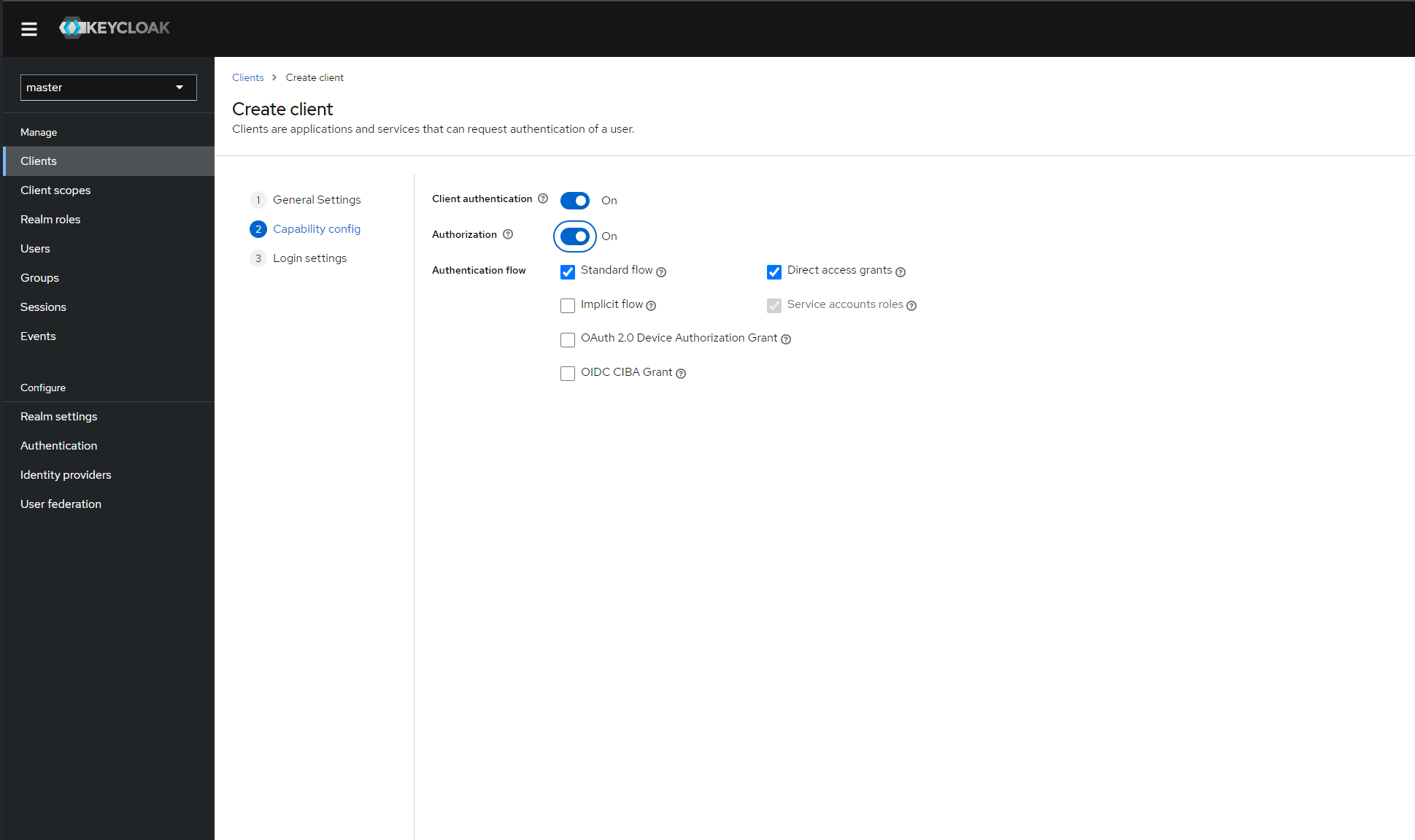

Поле Authorization, выставляем в статус «On»:

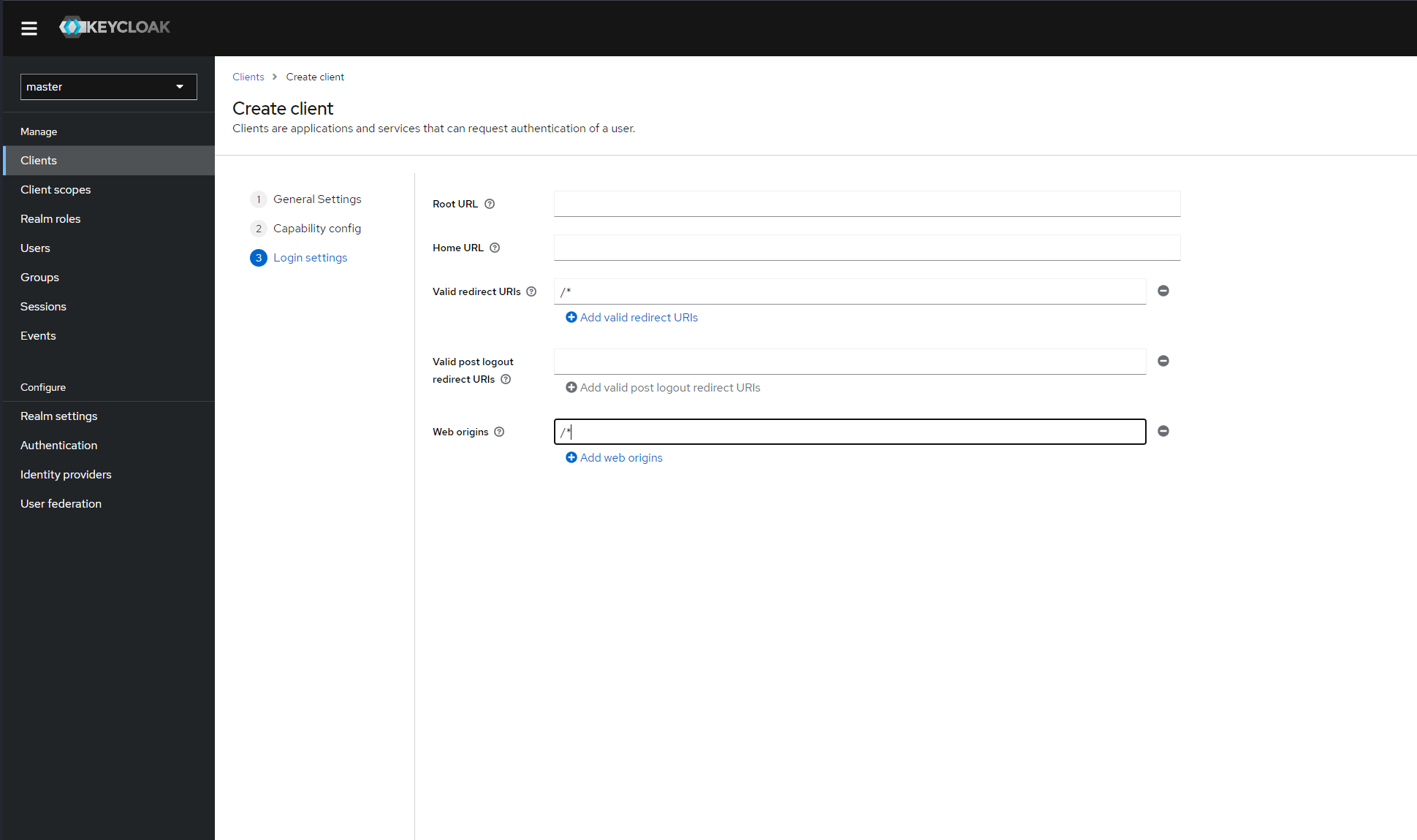

В полях Valid redirect URls и Valid post logout redirect URls указываем путь «/*»:

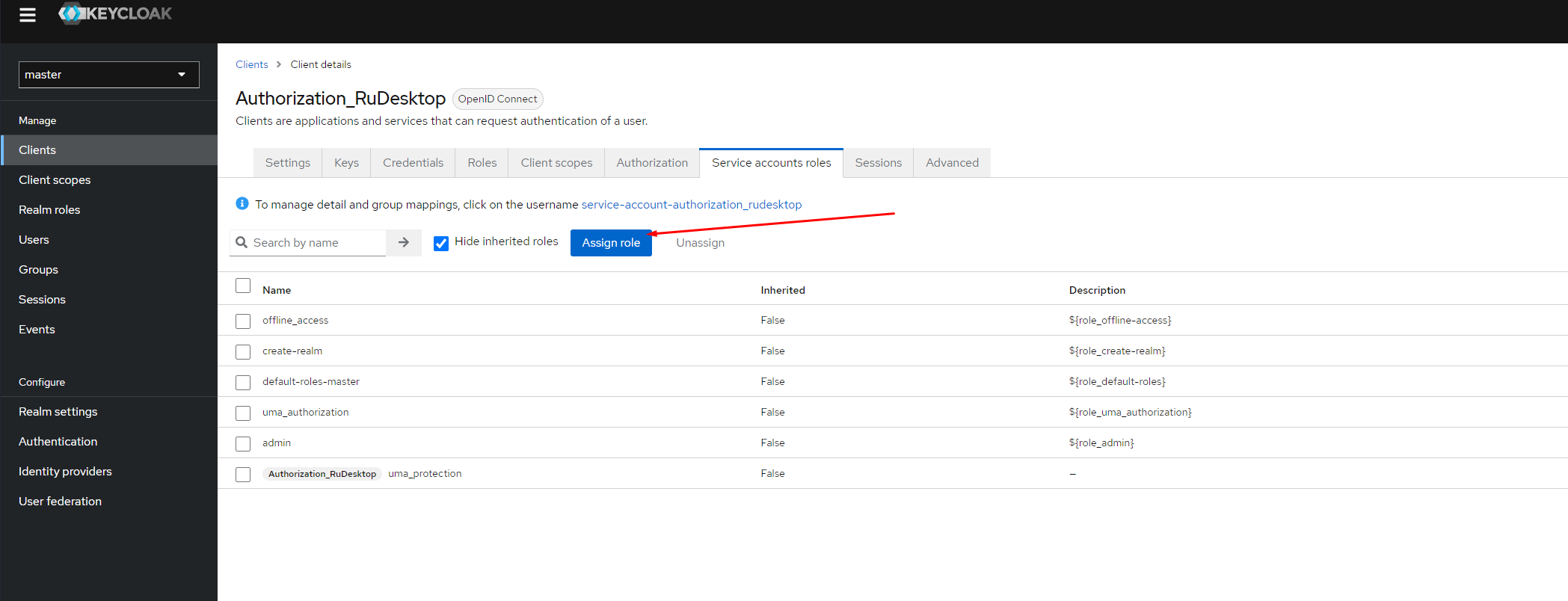

Добавляем необходимую роль клиенту:

Нажать на кнопку «Save» (Сохранить)

На следующей странице можно настроить дополнительные параметры клиента, такие как разрешения и области доступа

Нажать на кнопку «Save» (Сохранить) для завершения создания клиента

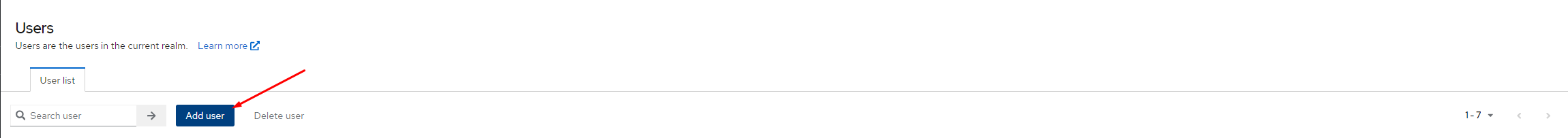

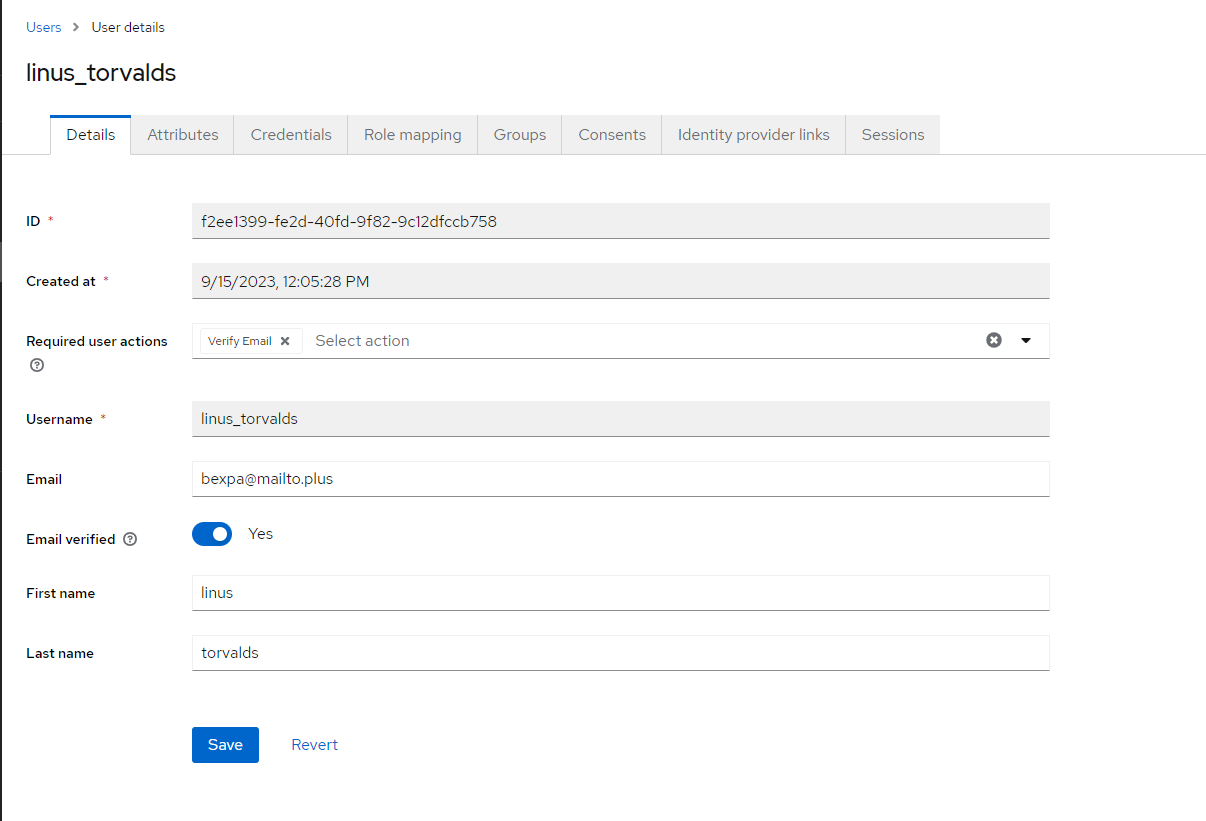

Создание Users на Keycloak:

Войти в административный интерфейс Keycloak

Выбрать нужный Realm (область) в левом меню

Нажать на вкладку «Users» (Пользователи)

Нажать на кнопку «Add User» (Добавить пользователя)

Заполнить форму создания пользователя: указать имя, фамилию, email и пароль

Нажать на кнопку «Save»

На следующей странице можно настроить дополнительные параметры пользователя, такие как роли и группы

Нажать на кнопку «Save» для завершения создания пользователя

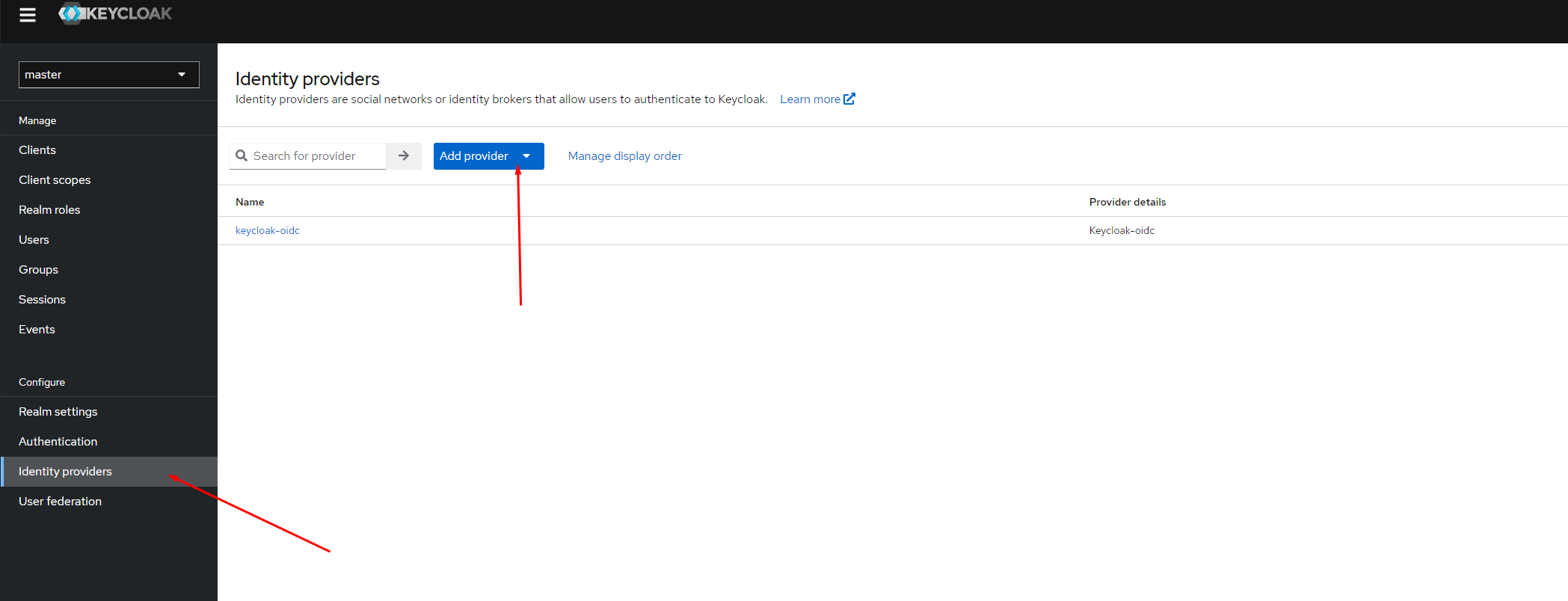

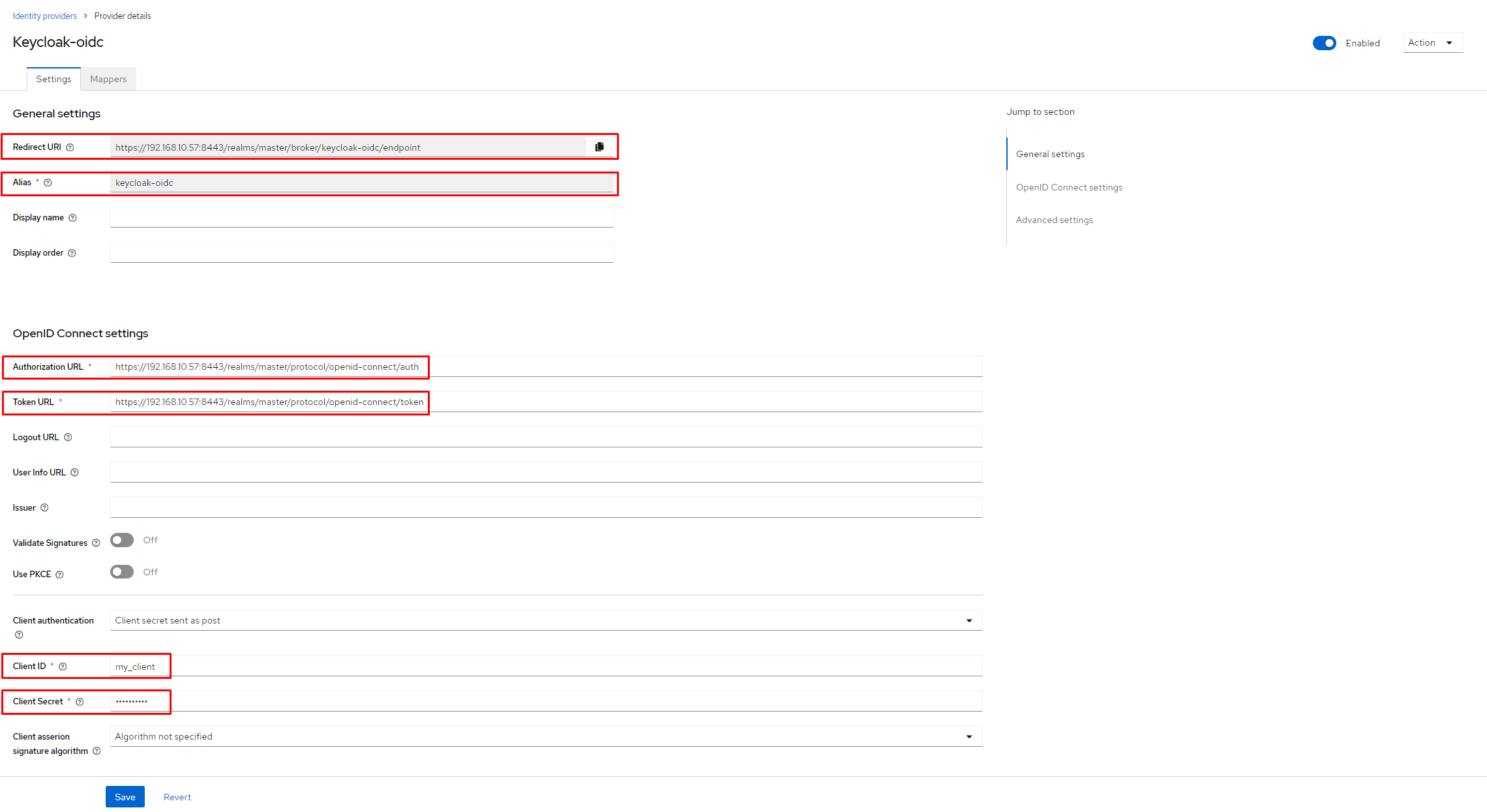

Настройка Identity Provider:

Войти в административный интерфейс Keycloak

Выбрать нужную область (Realm) из списка в левом меню

Нажать на вкладку «Identity Providers» (Идентификационные провайдеры) в верхнем меню

Нажать на кнопку «Add provider» (Добавить провайдер) и выбрать нужный тип провайдера (например, LDAP)

Задать настройки провайдера, такие как адрес сервера, порт, протокол, пользовательские атрибуты и т.д

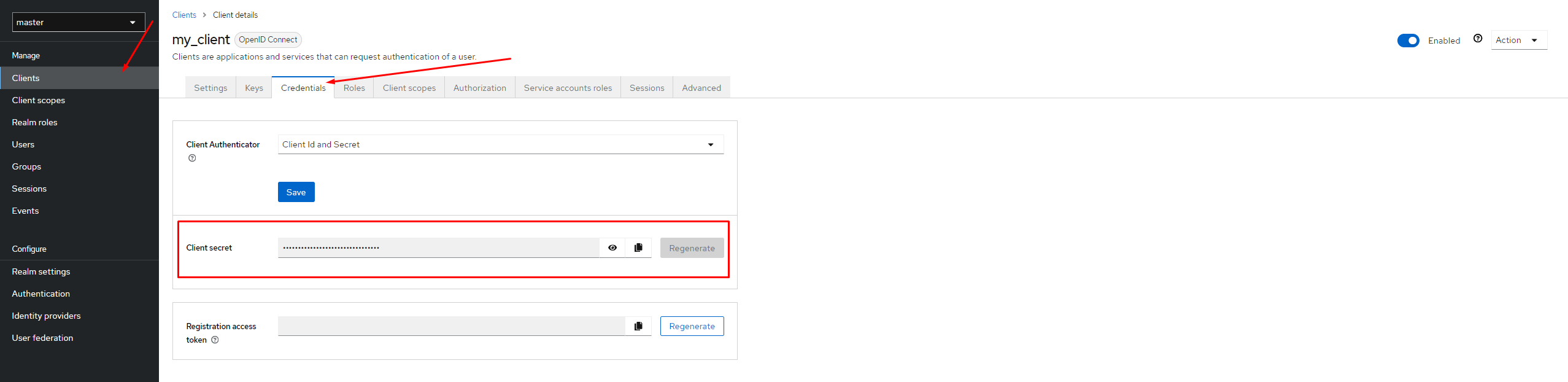

В поле Client Secret можете взять информацию из параметров Client, вкладка Credentials

Сохранить настройки провайдера

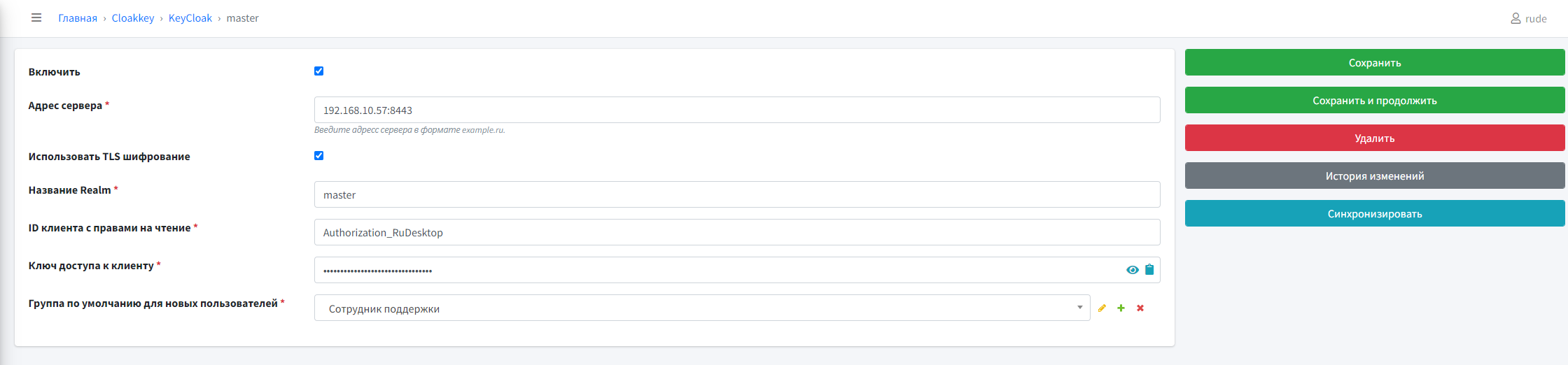

Создание KeyCloak на сервере RuDesktop

Авторизоваться на web-интерфейсе RuDesktop

Выбрать блок «Администрирование»

Выбрать вкладку «KeyCloak»

Нажать на кнопку «Добавить KeyCloak»

Задать настройки KeyCloak

Поле: «Включить» устанавливаем галочку

Поле: «Адрес сервера» прописываем сетевой адрес сервера KeyCloak

Поле: «Использовать TLS шифрование» если вы используете TLS шифрование установите галочку

Поле: «Название Realm» указываем ваш Realm на сервере KeyCloak

Поле: «ID клиента с правами на чтение» указываем ваш Client на сервере KeyCloak

Поле: «Ключ доступа к клиенту» указываем у вашего Client - Client Secret он находится во вкладке Credentials на сервере KeyCloak

Поле: «Группа по умолчанию для новых пользователей» указываем группу на сервере RuDesktop

Нажать на кнопку «Сохранить и продолжить»

Нажать на кнопку «Синхронизировать»

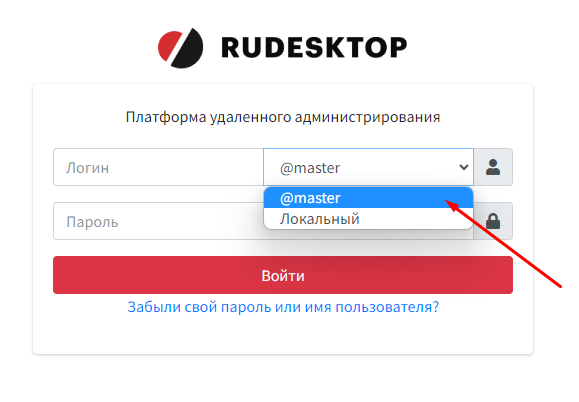

Авторизация через сервис KeyCloak на сервере RuDesktop

Перейти на форму авторизации RuDesktop

Выбрать постфикс realm KeyCloak

Авторизоваться под созданным пользователем в KeyCloak

Интеграция с Jatoba

СУБД Jatoba - ПО общего назначения, предназначенное для создания и управления реляционными базами данных.

Ядро СУБД Jatoba построено на основе одной из самых известных в мире СУБД с открытым кодом - Postgresql.

Для интеграции вам необходимо:

Подготовленный дистрибутив сервера

получить можно связавшись с отделом продаж:sales@rudesktop.ruДистрибутив Jatoba с лицензионным ключом

Пример интеграции:

Установите дистрибутив нашего сервера:

sudo apt install ./rudesktop-server-*-jatoba.deb

Проверьте рабоспособность сервиса Jatoba

sudo systemctl start jatoba-4

sudo systemctl enable jatoba-4

Выполните предварительную сборку сервера

в выводе могут быть ошибки, это нормально

rude install [СЕРВЕР:ПОРТ]

Перейдите в

/etc/systemd/systemи замените в файлахrudesktop-executor.servicerudesktop-pxe.servicerudesktop-relay.servicerudesktop-web.service

строки

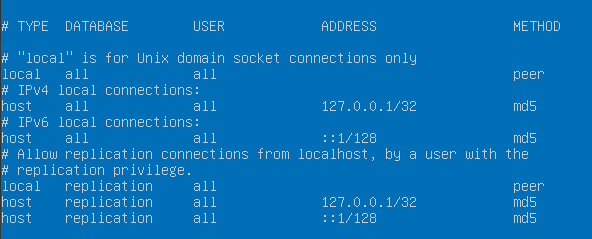

postgresql.serviceнаjatoba-4.serviceОтредактируйте файл по пути

/var/lib/jatoba/4/data/pg_hba.confпо шаблону:

Создайте в СУБД пользователя

rudesktopс паролем из файла/var/default/rudesktop(Поле POSTGRES_PASSWORD)Создайте в СУБД базу данных с именем

rudesktopи дайте пользователюrudesktopвсе права на данную базуЗапустите сервис

rudesktop-web:

sudo systemctl start rudesktop-web.service

Запустите создание структуры базы данных сервера:

rude migrate

Создайте суперпользователя на сервере:

rude createsuperuser

Готово!

Резервное копирование базы данных

Для резервного копирования базы данных вам необходимо выполнить в терминале на устройстве, на котором установлен сервер, команду:

Рекомендованно производить резервное копирование перед обновлением сервера или системы

rude backup /path/to/file

Для восстановления из файла резервного копирования используйте команду:

rude restore /path/to/file

Убедитесь что на вашем диске достаточного свободного места перед выполнением команды

Очистить сервер от LDAP-пользователей и групп

Для очистки сервера от последствий выполнения «Синхронизации» вам необходимо выполнить в терминале на устройстве, на котором установлен сервер, команду:

rude ldap clean

Логи

Расположение конфигурации и логов Клиента

Windows

C:\Windows\ServiceProfiles\LocalService\AppData\Roaming\RuDesktop%AppData%\RuDesktop

Linux

/root/.local/share/logs/RuDesktop/root/.config/RuDesktopИли

/home/[ПОЛЬЗОВАТЕЛЬ]/.local/share/logs/RuDesktop/home/[ПОЛЬЗОВАТЕЛЬ]/.config/RuDesktop

MacOS

/private/var/root/Library/Logs/RuDesktop/private/var/root/Library/Preferences/ru.desktop.RuDesktop

Логи сервера:

/var/log/rudesktop/rudesktop.log

UEM

UEM (англ. Unified Endpoint Management) — унифицированное управление конечными точками: способ автоматизации администрирования большим количеством удалённых компьютеров посредством малого количества операторов.

RuDesktop UEM — это решение в области управления конфигурациями конечных устройств, предназначенное для мониторинга и управления через единый web-интерфейс компьютерами, входящих в единую IT-инфраструктуру и находящимися под управлением различных ОС.

Ansible

Ansible — система управления конфигурациями, написанная на языке программирования Python, с использованием декларативного языка разметки для описания конфигураций. Применяется для автоматизации настройки и развёртывания программного обеспечения. Обычно используется для управления Linux- или Windows-узлами. Поддерживает работу с сетевыми устройствами, на которых установлен Python версии 2.4 и выше по SSH- или WinRM-соединению.

Входит в состав большинства дистрибутивов Linux.

Мастер-пароль

Мастер-пароль — третий вид пароля, который позволяет подключаться из web-интерфейса без удаленного разрешения на управление.

Генерируется при установке клиента с сервера в поле «Установка клиентов».

Так же возможно использовать команду для подключения клиента к серверу для формирования мастер-пароля, если он не был сформирован по каким-либо причинам.

Уникальный код (UUID)

Уникальный код (UUID) — индивидуальный идентификатор, который присваивается каждому устройству на сервере.

Одно устройство — один UUID

Типы соединений

Типы соединений отображают по какому каналу было произведено подключение.

Их 3 вида:

LOCAL

означает что подключение было произведено внутри локальной сетиNAT

означает что подключение производило с устройством спрятанным за NAT'омRELAY

означает что подключение производилось через мост сервера

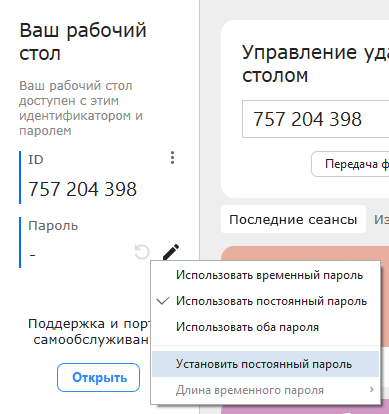

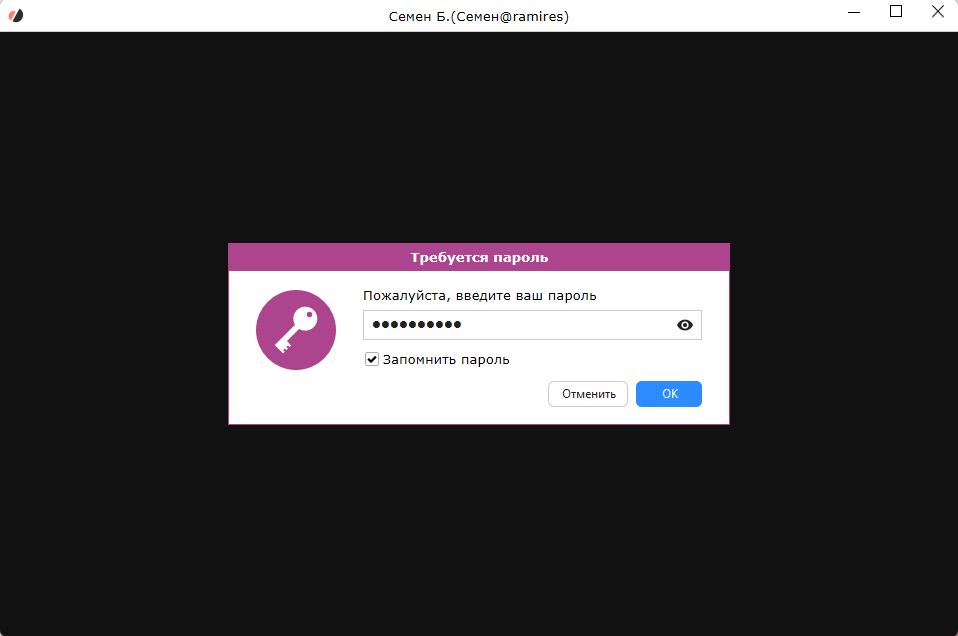

Подключение без запроса пароля

Для подключения к устройствам без регулярного запроса пароля:

Установите постоянный пароль на удаленном устройстве

Установите галочку «Использовать постоянный пароль» или «Использовать оба пароля»

При подключении к данному удаленному устройству используйте установленный «Постоянный пароль»

Установите галочку «Запомнить пароль»

Готово!

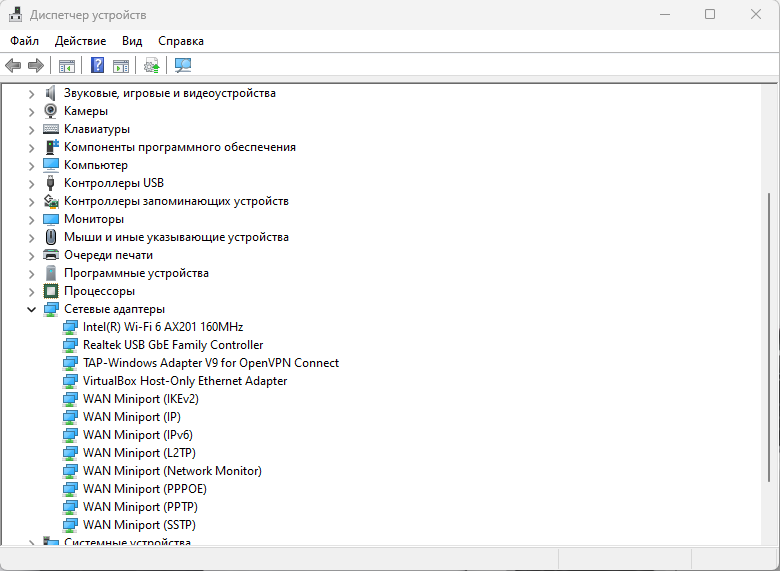

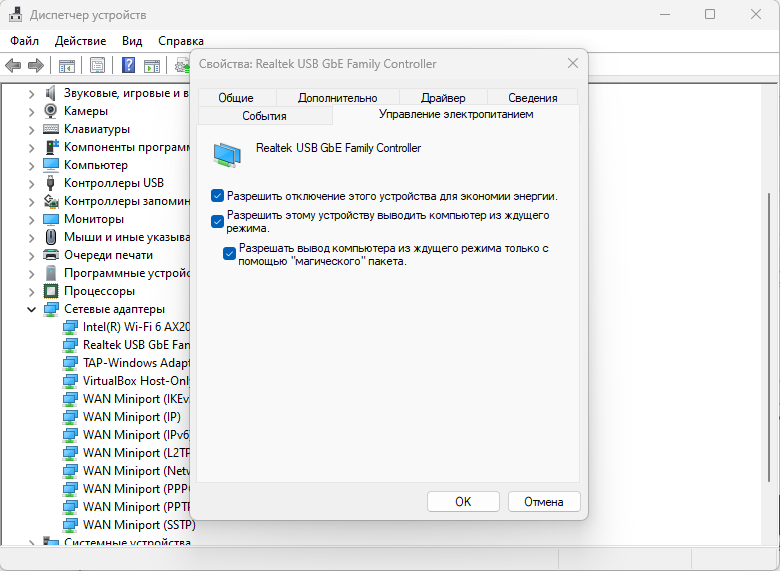

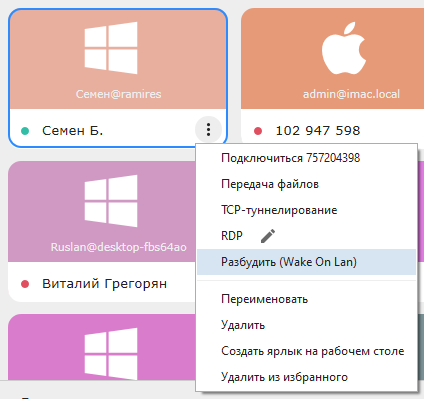

Wake-On-Lan

Для пробуждения удаленного устройства используя технологию Wake-On-Lan (WOL) необходимо:

Обязательно устройства должны находиться в одной локальной сети

Перейти в «Диспетчер устройств»

Раскрыть вкладку «Сетевые адаптеры»

Выберите ваше сетевое устройство и перейдите в его свойства

Далее перейдите во вкладку «Управление электропитанием»

Установите галочки на пункты:

Разрешить этому устройству выводить компьютер из ждущего режима

Разрешать вывод компьютера из ждущего режима только с помощью «магического» пакета

Для пробуждения удаленного устройства используйте функцию:

Готово!

Настройка Антивируса

Для удаленного управления антивирусом, локально должен быть отключен запрет на эмуляцию действий пользователя (самозащиту)

Dr.Web:

Значок антивируса -> Центр Безопасности -> нажмите внизу значок замочка для разблокировки изменений -> Настройки (шестеренка) -> Самозащита -> Запрещать эмуляцию действий пользователя: Выкл

Kaspersky:

Значок антивируса -> Настройки (шестеренка) -> Настройки безопасности -> Самозащита -> Включить самозащиту: Выкл

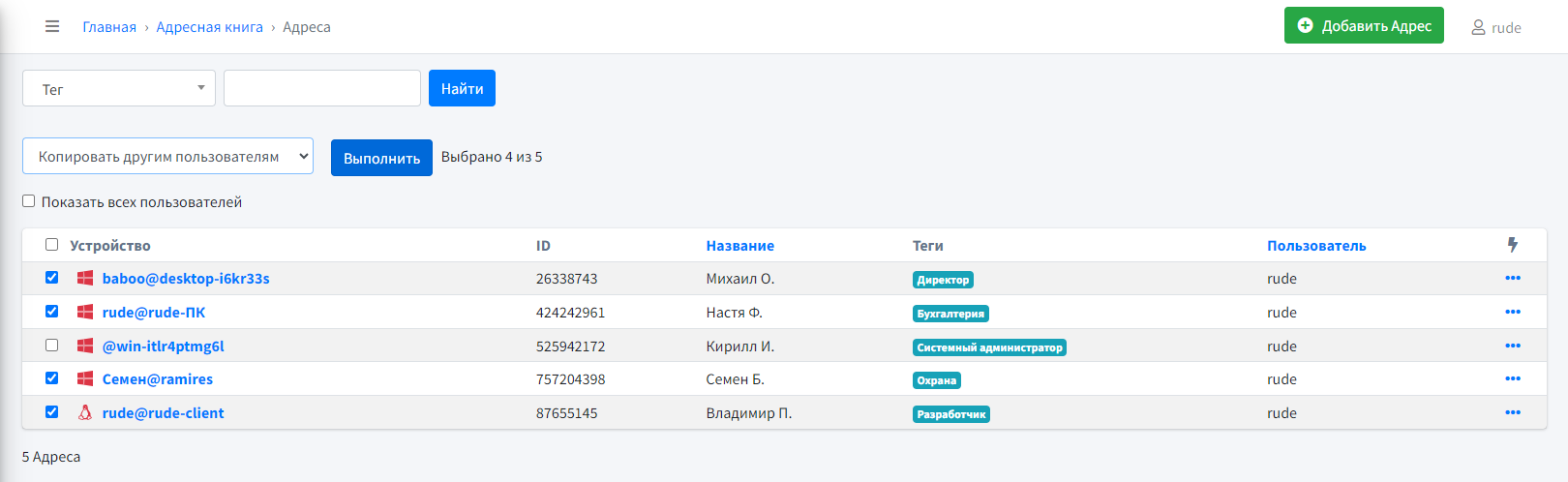

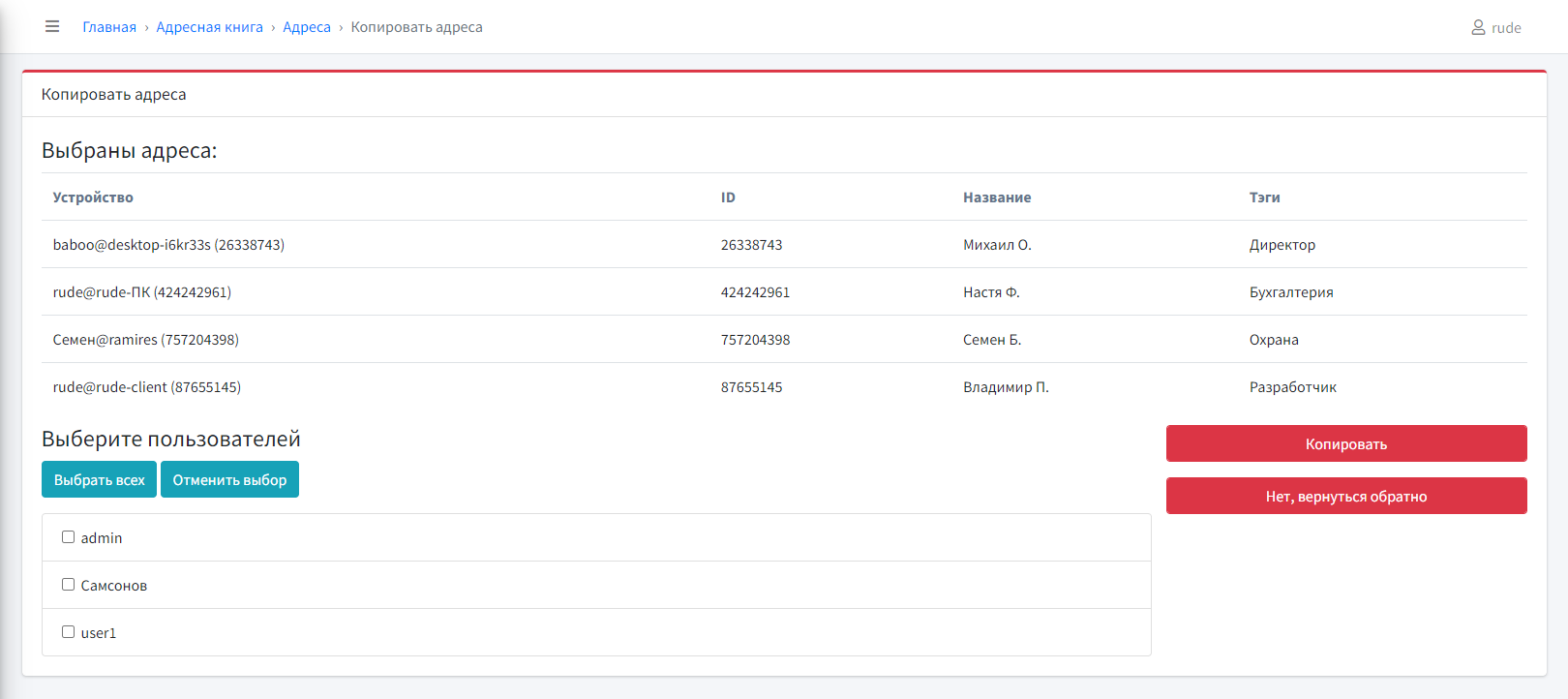

Скопировать адресную книгу

Для копирования Адресной книги пользователю из вашего подразделения:

Перейдите в личный кабинет

Перейдите во вкладку «Адреса»

Выберите необходимые для копирования записи и выберите «Копировать другим пользователям»

Нажмите «Выполнить»

Выберите пользователей, кому скопировать выбранные записи и нажмите «Копировать

Готово!

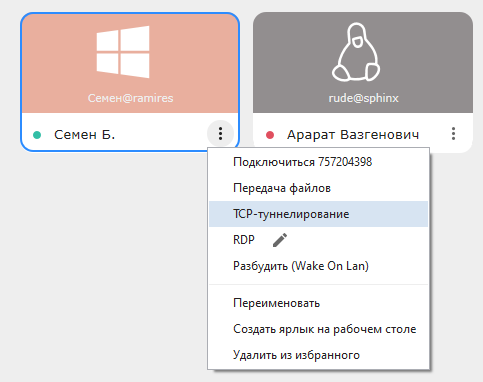

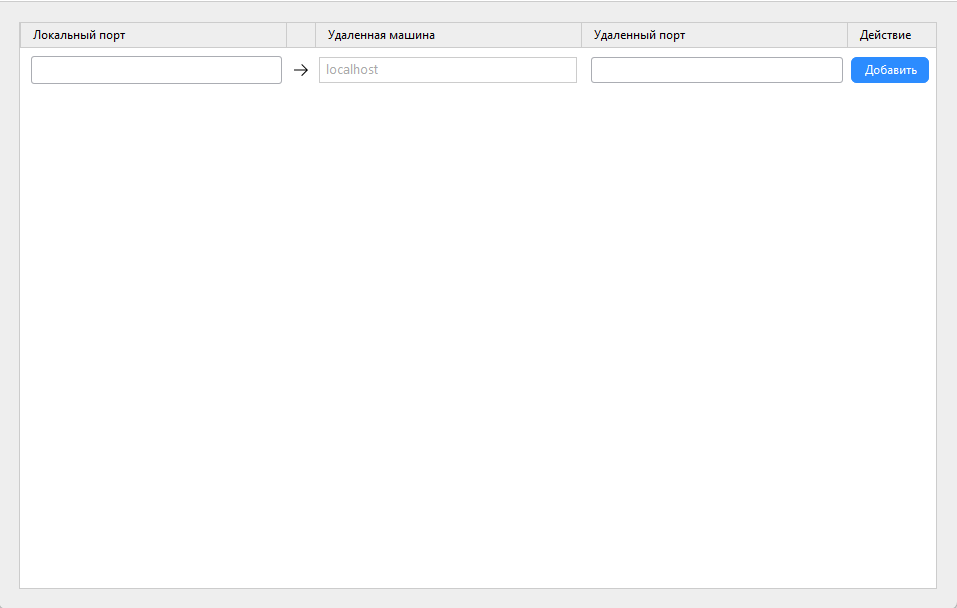

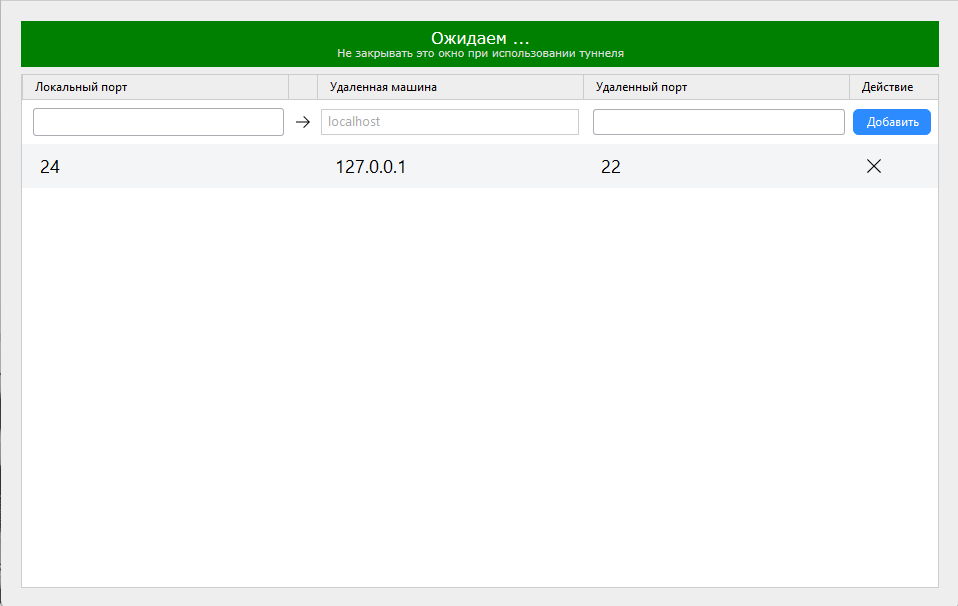

TCP-туннелирование

TCP-туннелирование — направлено на пересылку любого порта на основе TCP между локальным и удаленным клиентами, что бы локальный клиент мог получить доступ к службам/устройствам, доступным удаленному клиенту.

Предупреждение

TCP-туннелирование зависит от протокола аутентификации SMB.

Как правило, если для подключения требуется проверка SSL, HTTPS или имени хоста, то при использовании этой функции могут возникнуть проблемы.

Пример использования:

Вам необходимо подключаться из локального 24 порта на 22 порт (SSH) удаленного устройства.

Нажмите на

в углу необходимого удаленного устройства

в углу необходимого удаленного устройстваВыберите TCP-туннелирование

В столбец «Локальный порт» укажите 24

В столбец «Удаленная машина» укажите 127.0.0.1

В столбец «Удаленный порт» укажите 22

Нажмите

У вас должно получиться:

Теперь при подключении по SSH на 24 порт, на удаленном устройстве запрос будет приходить на 22 порт

При подключении SSH подключении на 24 порт будет запрошен временный/постоянный пароль удаленного устройства.

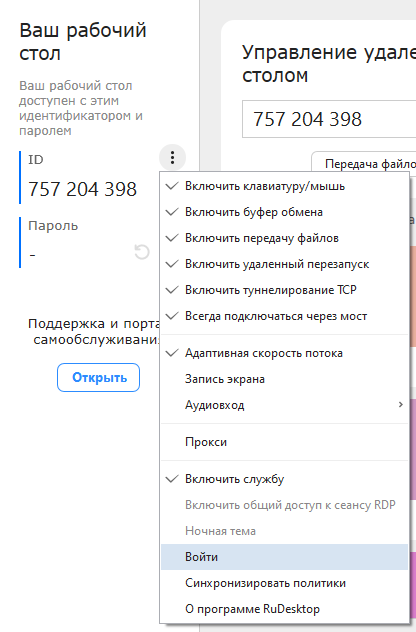

Авторизация в Клиенте

Для авторизации в «Клиенте» перейдите в меню «Клиета» и выберите «Вход»

Использование своего CA или DLP/WAF и подобных систем

При использовании своего CF или систем DLP, WAF и подобными, необходима дополнительная настройка:

Скопировать корневой сертификат используемой вами системы (DLP, WAF и тд)

Вставить его в конец файла

CA.pemпо пути:

/var/lib/rudesktop/ca/CA.pem

Далее необходимо переподключить клиента к серверу командой:

При использовании Linux:

rudesktop --rz [СЕРВЕР]:[ПОРТ]

При использовании Windows:

cd [ПУТЬ К rudesktop.exe] \\ По умолчанию C:\Program Files\RuDesktop

rudesktop.exe --rz [СЕРВЕР]:[ПОРТ]

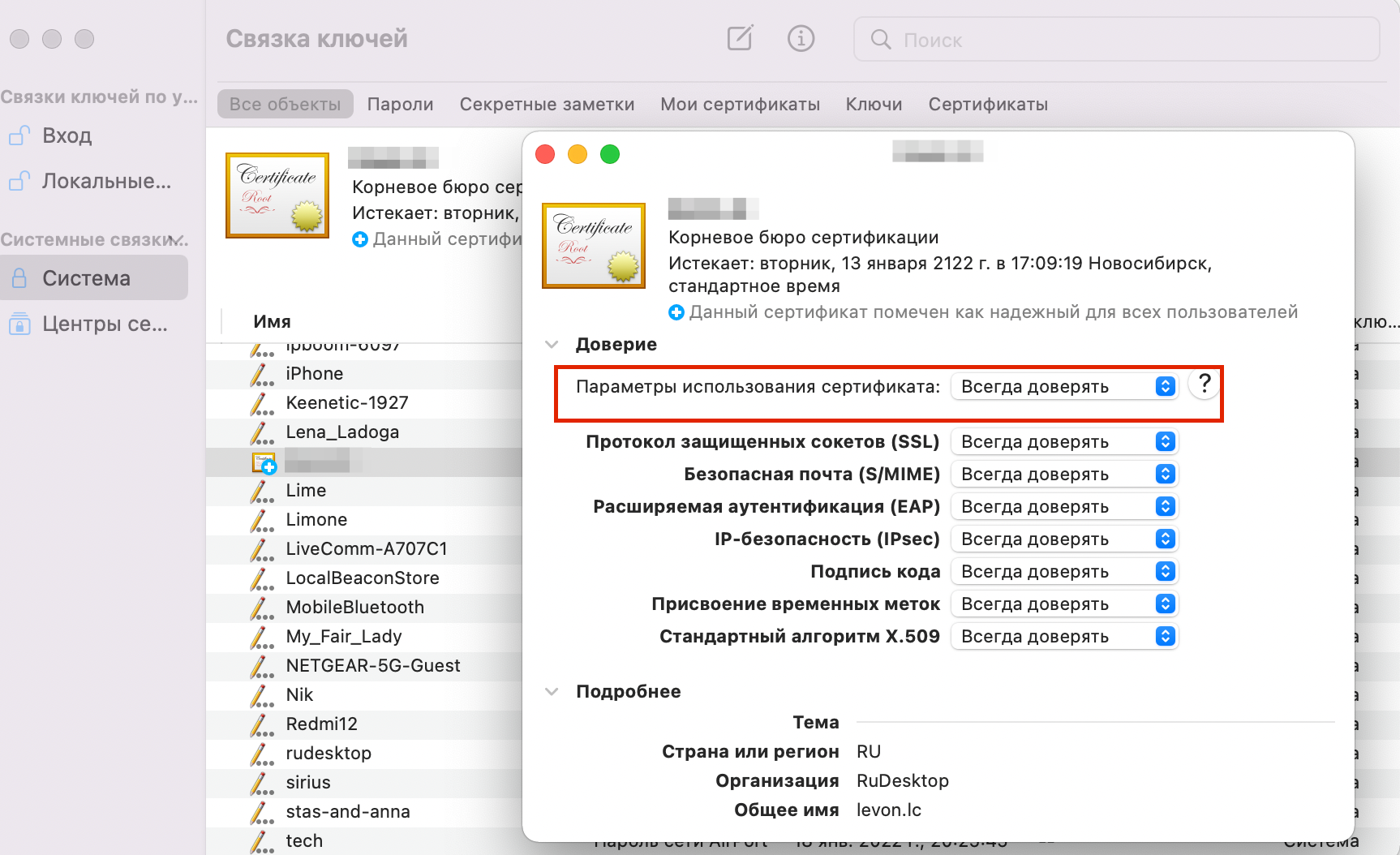

Подключение MacOS при использовании на сервере сертификата, выпущенного доменным центром сертификации

Откройте «KeyChain»

Перенесите сертификат в «KeyChain»

после добавления сертификата он будет помечен красным кружком, как непроверенныйВыполните двойной клик по сертификату

В поле «Параметры использования сертификата» выберите «Всегда доверять»

Готово!

Обновление сервера

Обновление сервера до актуальной версии осуществляется в терминале на устройстве, на котором установлен сервер, командой:

sudo apt install --reinstall rudesktop-server

При использовании дистрибутива rudesktop-server-astra

sudo apt install --reinstall rudesktop-server-astra

Смена IP-адреса сервера

Смена IP-адреса сервера осуществляется в терминале на устройстве, на котором установлен сервер, командой:

rude install [СЕРВЕР]:[ПОРТ]

Смена IP-адреса сервера со сбросом данных

Смена IP-адреса сервера с удалением локальных данных и настроек осуществляется в терминале на устройстве, на котором установлен сервер, командой:

rude reinstall [СЕРВЕР]:[ПОРТ]

Подключение Клиента к серверу

Для подключения Клиента к вашему серверу, а так же для генерации Мастер-пароля, необходимо выполнить в терминале команду:

Так же это необходимо выполнить при смене IP-адреса сервера

При использовании Linux:

rudesktop --rz [СЕРВЕР]:[ПОРТ]

При использовании Windows:

cd [ПУТЬ К rudesktop.exe] \\ По умолчанию C:\Program Files\RuDesktop

rudesktop.exe --rz [СЕРВЕР]:[ПОРТ]