Домены¶

Домены — это страница для добавления домена и его параметров для дальнейшей синхронизации

Подсказка

Интеграция с LDAP доступна при использовании локального сервера Удаленный доступ или Управление конфигурациями (UEM)

Примечание

Интеграция позволяет:

Использовать технологию единого входа (SSO)

Формировать динамические группы на основе LDAP-групп

Распределять устройства и пользователей на основании LDAP-групп

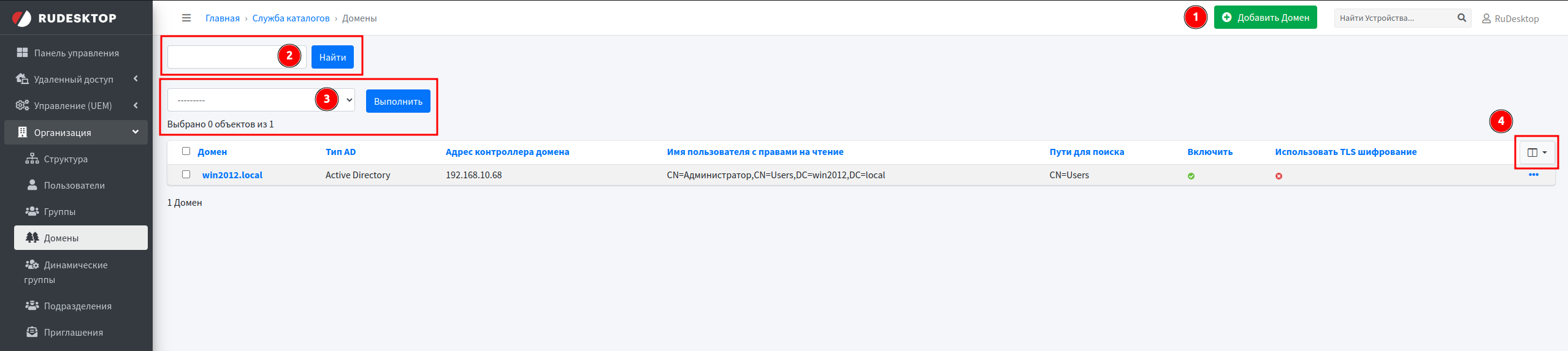

Описание страницы¶

На странице «Домены» отображено:

Кнопка Добавить Домен

Поиск

Массовые действия

Таблица с возможностью настройки отображаемых столбцов

1. Добавление домена¶

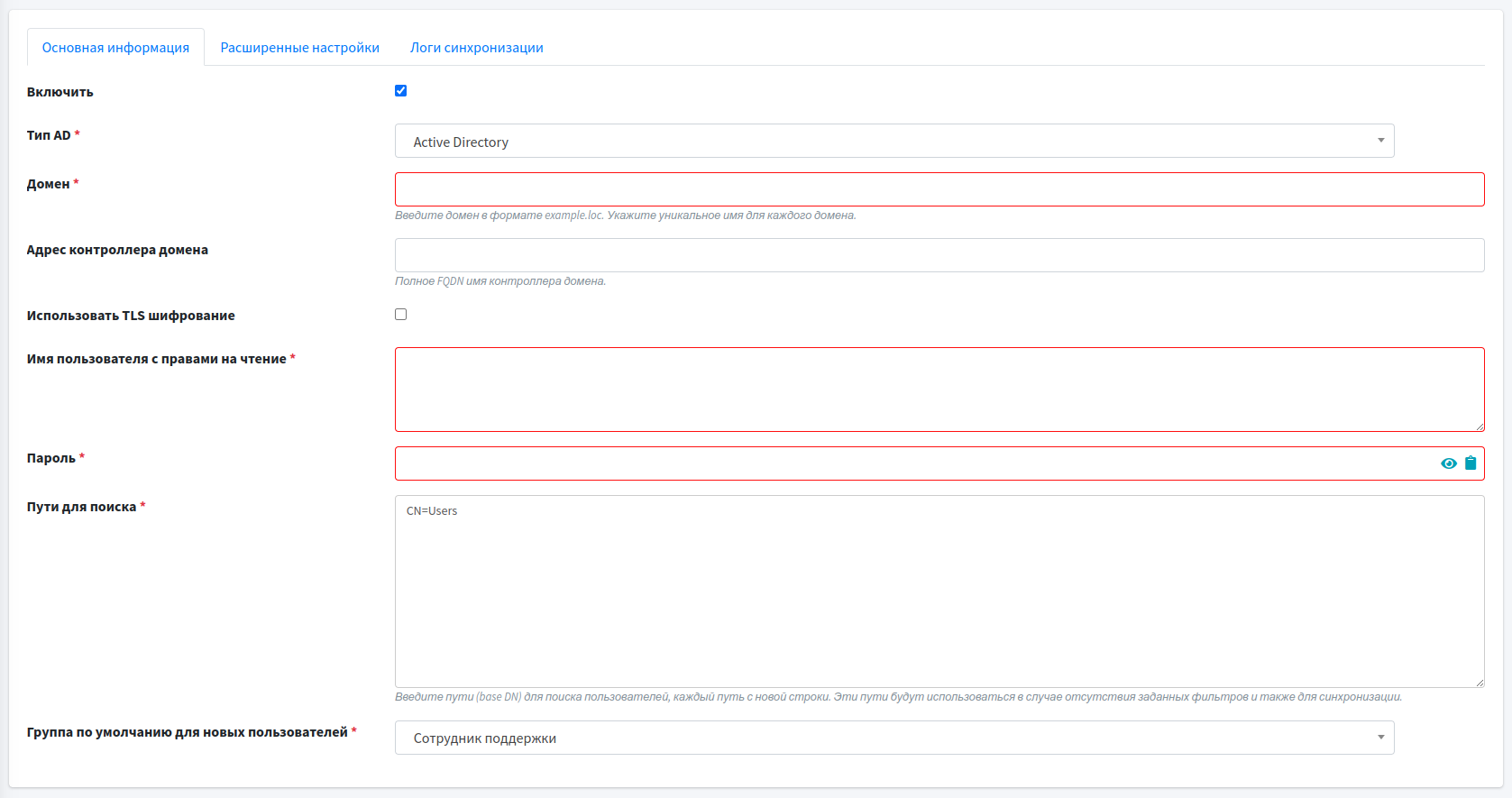

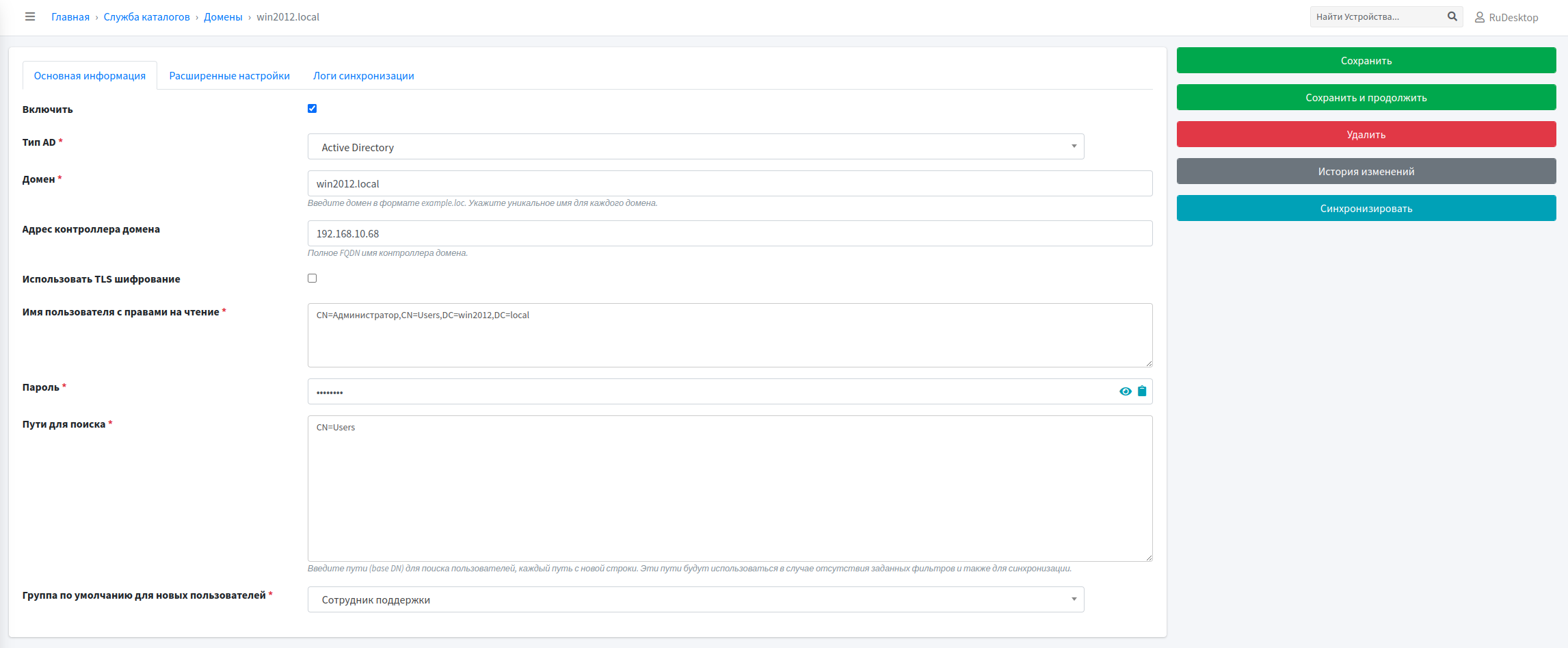

При нажатии на кнопку Добавить Домен откроется страница добавления домена со следующими вкладками:

Поле Включить — активация связи с доменом, при выключенной настройке синхронизация не выполнится

Поле Тип AD — выбор типа службы каталогов: Active Directory, FreeIPA или OpenLDAP

Поле Домен — уникальное имя домена

Поле Адрес контроллера домена — IP-адрес или FQDN-имя контроллера домена

Поле Использовать TLS шифрование — необходимо активировать эту настройку и добавить сертификат домена, если на стороне домена включено TLS-шифрование

Важно

При включении данной настройки необходимо будет загрузить файл сертификата домена

Поле Имя пользователя с правами на чтение — имя доменного пользователя с правами на чтение

Поле Пароль — пароль пользователя с правами на чтение

Поле Пути для поиска — путь для поиска пользователей, групп и устройств для синхронизации

Поле Группа по умолчанию для новых пользователей — группа по умолчанию для новых пользователей

Поле Группа по умолчанию для новых устройств — группа по умолчанию для новых устройств

Подсказка

Доменные пользователи или устройства будут добавляться в выбранные группы при синхронизации или авторизации, если они не состоят в группе в AD или задан фильтр, который игнорирует добавление групп

Также можно не указывать группу, выбрав «———». В этом случае пользователи или устройства будут добавлены без привязки к какой-либо группе

Важно

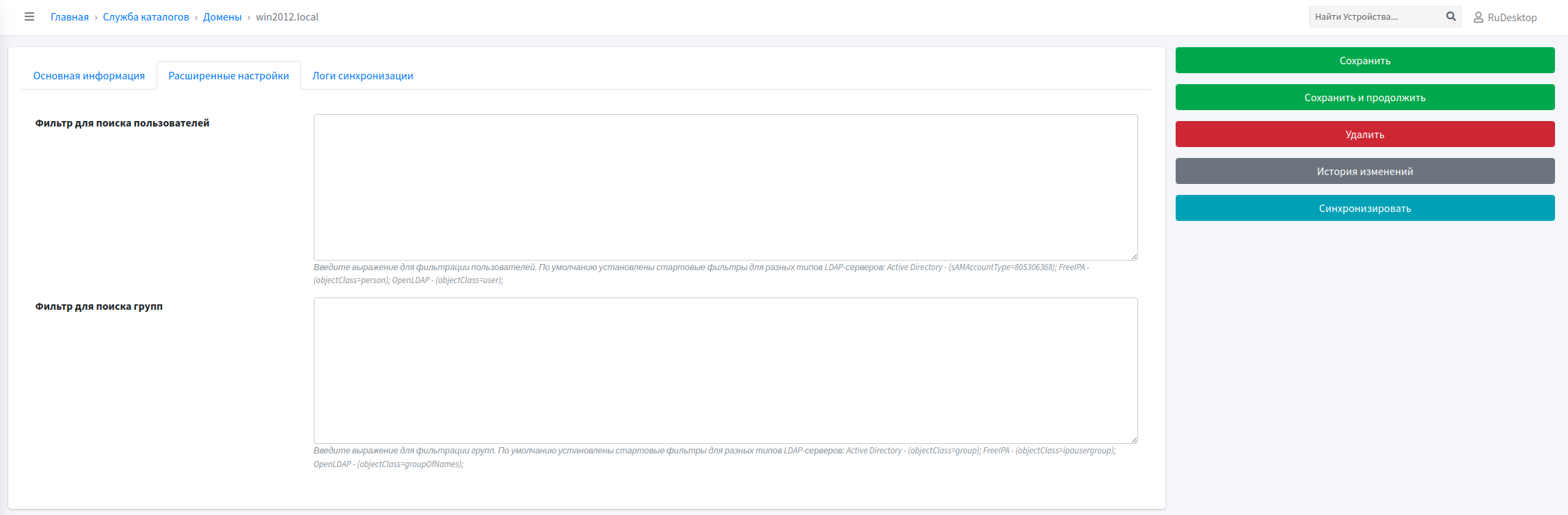

Дополнительные фильтры предоставляют возможность тонко настраивать параметры синхронизации для пользователей, групп или устройств

При заполнении этих полей поиск будет осуществляться от корневого каталога домена и ограничиваться заданными условиями фильтрации

Если поля оставить пустыми, поиск будет выполняться только в разделах, указанных в поле Пути для поиска

Фильтр для поиска пользователей — фильтр для поиска пользователей в домене

Подсказка

Для Active Directory: (sAMAccountType=805306368)

Например:

Поиск сущности с типом «Пользователь» в указанной группе:

(&(sAMAccountType=805306368)(memberOf=CN=rudesktop_users,OU=RuDesktop,DC=rudesktop,DC=ad))Поиск сущности с типом «Пользователь», которые состоят в одной из указанных групп:

(&(sAMAccountType=805306368)(|(memberOf=CN=group1,OU=RuDesktop,DC=rudesktop,DC=ad)(memberOf=CN=group2,OU=RuDesktop,DC=rudesktop,DC=ad)))Поиск сущности с типом «Пользователь», которые состоят в двух указанных группах:

(&(sAMAccountType=805306368)(&(memberOf=CN=group1,OU=RuDesktop,DC=rudesktop,DC=ad)(memberOf=CN=group2,OU=RuDesktop,DC=rudesktop,DC=ad)))

Для FreeIPA: (objectClass=person)

Для OpenLDAP: (objectClass=user)

Фильтр для поиска групп — фильтр для поиска групп в домене

Подсказка

Для Active Directory: (objectClass=group)

Например:

Поиск групп по названию:

(cn=group*)Будут найдены и добавлены все группы, содержащие

group

Для FreeIPA: (objectClass=ipausergroup)

Для OpenLDAP: (objectClass=groupOfNames)

Фильтр для поиска устройств — фильтр для поиска устройств в домене

Подсказка

Для Active Directory: (objectClass=computer)

Для FreeIPA: (objectClass=ipaHost)

Для OpenLDAP: (objectClass=computer)

2. Поиск¶

Поле поиска — поиск по ключевому слову

Для выполнения поиска необходимо заполнить поле и нажать на кнопку Найти

3. Массовые действия¶

Доступные действия:

Удалить выбранные домены — удаляет выбранные домены из таблицы

Экспортировать выбранные домены — позволяет экспортировать в файл выбранные домены

Примечание

После выбора данного действия нужно выбрать необходимый формат файла

Важно

В зависимости от прав действия могут отсутствовать

Для выполнения действия необходимо нажать на кнопку Выполнить

3.1. Удаление доменов¶

Для массового удаления доменов необходимо:

Отметить необходимые домены в таблице

Выбрать действие Удалить выбранные домены

Нажать на кнопку Выполнить

На открывшейся странице будет отображаться информация, какие домены будут удалены

Нажать на кнопку Да, я уверен

Можно отменить данную операцию, нажав на кнопку Нет, отменить и вернуться к выбору

Выбранные домены будут удалены

3.2. Экспорт доменов¶

Для массового экспорта доменов необходимо:

Отметить необходимые домены в таблице

Выбрать действие Экспортировать выбранные домены

Выбрать необходимый формат файла

Нажать на кнопку Выполнить

Файл будет загружен на устройство

4. Таблица¶

Таблица разбита по столбцам:

Домен — показывает уникальное имя домена

Тип AD — показывает тип службы каталога: Active Directory, FreeIPA или OpenLDAP

Адрес контроллера домена — показывает IP-адрес или FQDN-имя контроллера домена

Имя пользователя с правами на чтение — отображение имени доменного пользователя, имеющего права на чтение

Пути для поиска — отображение путей для поиска пользователей или устройств

Включить — отображение активации подключения к домену

Использовать TLS шифрование — отображение использования TLS-шифрования

Операции¶

При нажатии на кнопку с правого края таблицы открывается контекстное меню

Доступные действия:

Редактировать — при выборе этого пункта откроются свойства домена

Удалить — при выборе этого пункта домен будет удален

История изменений — при выборе этого пункта будет отображена история домена: создание/редактирование и пользователь, который выполнил данные операции

Синхронизировать — при выборе этого пункта будет выполнена синхронизация с доменом

Важно

Синхронизацию с доменом выполнять необязательно, чтобы авторизация под доменным пользователем работала. Для этого достаточно добавить домен и сохранить

Описание работы синхронизации с доменом:

При синхронизации с доменом, происходящей при нажатии кнопки Синхронизовать или после авторизации доменного пользователя, осуществляется добавление доменных групп и пользователей Также выполняется проверка соответствия доменных пользователей, доменных групп и локальных групп, уже имеющихся на сервере, с параметром LDAP

Примечание

Например: Если пользователь на сервере Rudesktop вручную был добавлен в группы (как локальные с указанием LDAP, так и доменные), то после синхронизации у него останутся только те доменные и локальные группы (с указанной группой LDAP), где он фактически состоит в AD, а также локальные группы, где не была указана группа LDAP

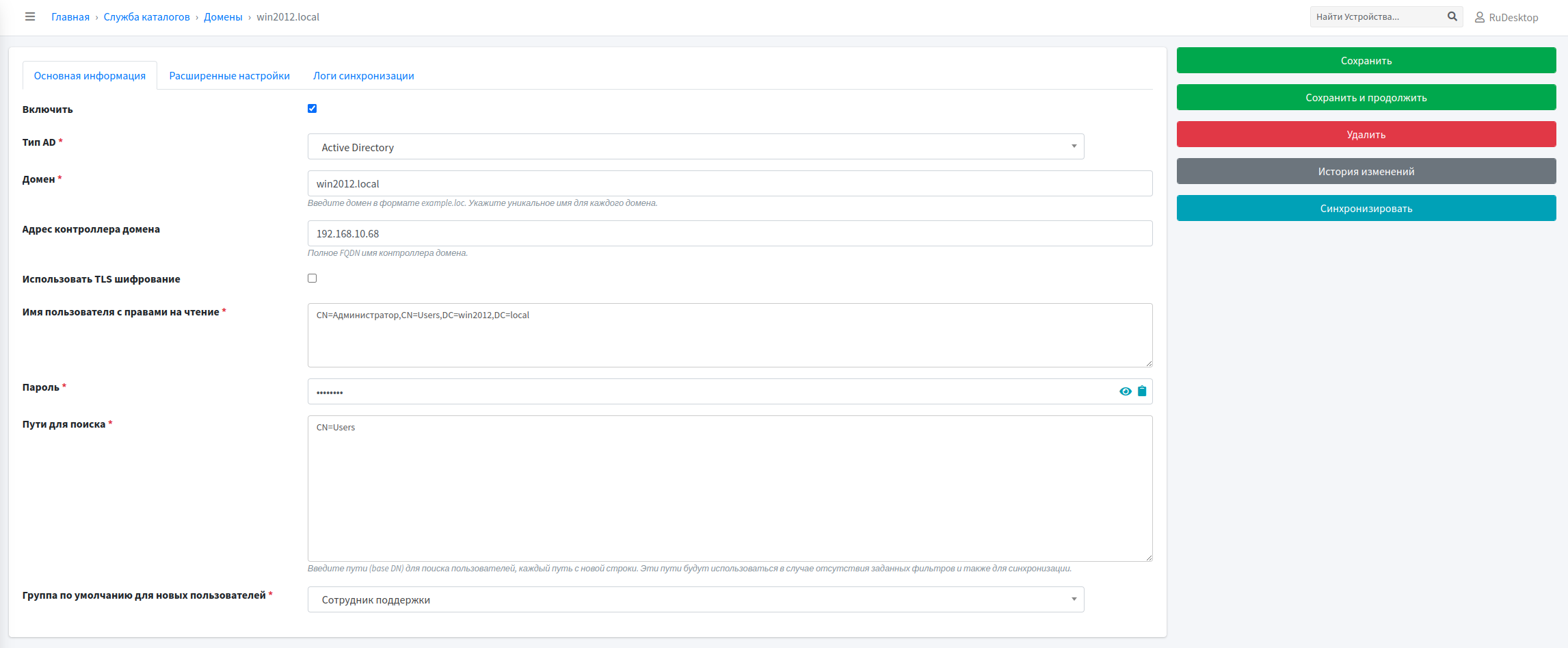

Свойства домена¶

Редактирование¶

При нажатии на кнопку Редактировать откроется страница свойств

Подробнее о вкладках и полях

Меню действий¶

Имеет следующие возможности:

Сохранить — производит сохранение внесенных изменений и перенаправляет на страницу «Домены»

Сохранить и продолжить — производит сохранение внесенных изменений и позволяет остаться на странице редактирования для выполнения дальнейших операций

Удалить — производит удаление домена и перенаправляет на страницу «Домены»

Примечание

После нажатия на кнопку Удалить откроется страница подтверждения удаления домена

После подтверждения удаления домена произойдет переход на страницу «Домены» и появится уведомление Домен «НАЗВАНИЕ_ДОМЕНА» был успешно удален

История изменений — отображает все изменения, выполненные для этого домена

Синхронизировать — производит синхронизацию с доменом

Примеры¶

Active Directory¶

В качестве примера настройки SSO с LDAP будет использовано:

Active Directory

Windows Server 2012 R2

Перейти на сервер Active Directory

Открыть окно «Выполнить», нажав клавиши Win + R

Ввести

dsa.mscи нажать EnterПерейти в

UsersСоздать группу и поместить в нее пользователей

Открыть веб-интерфейс RuDesktop

Перейти на страницу «Домены»

Нажать на кнопку Добавить Домен

Заполнить поля

Важно

В поле Имя пользователя с правами на чтение возможно указать полный DN пользователя в формате

CN=user2,CN=Users,DC=win2012,DC=localЕсли в поле Имя пользователя с правами на чтение указали CN пользователя, то в Пути для поиска необходимо указать полный путь до его расположения

Например, в Имя пользователя с правами на чтение указали user2, то в Пути для поиска необходимо указать

CN=Users,DC=win2012,DC=local

Выполнить синхронизацию

После синхронизации с контроллером домена все найденные пользователи, группы и устройства добавятся на сервер RuDesktop

После выполненных действий можно авторизовываться под доменным пользователем

Альт Домен¶

Для интеграции ALT домена необходимо:

Сгенерировать корневую пару ключ-сертификат

openssl genrsa -out rootCA.key 2048Подсказка

openssl genrsa— команда для генерации RSA-ключа

-out rootCA.key— указываем имя файла куда будет сохранен ключ, например: rootCA.key

2048— длина ключа в битахopenssl req -x509 -new -key rootCA.key -days 10000 -out rootCA.crtПодсказка

openssl req— создание сертификата

-x509— указание самоподписанного сертификата

-new— создается новый сертификат

-key rootCA.key— указывается ранее сгенерированный приватный ключ

-days 10000— срок действия сертификата в днях

-out rootCA.crt— указываем имя файла в который будет сохранен созданный сертификат, например: rootCA.crtСгенерировать приватный ключ и сертификат, который подписан корневым сертификатом

openssl genrsa -out lnx-dc11.test.alt.key 2048openssl req -new -key lnx-dc11.test.alt.key -out lnx-dc11.test.alt.csrсм пункт 1

Ответьте на вопросы, добавив такие детали, как название страны, название организации и другие необходимые уточнения

В поле

Common Nameважно указать FQDN-имя хоста, для которого генерируется сертификатopenssl x509 -req -in lnx-dc11.test.alt.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out lnx-dc11.test.alt.crt -days 5000Подсказка

openssl x509 -req— запрос на сертификат

-in lnx-dc11.test.alt.csr— указание какой файл необходимо подписать

-CA rootCA.crt— указываем файл с корневым сертификатом

-CAkey rootCA.key— указываем файл с закрытым ключом корневого сертификата, который используется для подписи

-CAcreateserial— если файл с серийным номером не существует, то его необходимо создатьКопируем сгенерированные ключи в рабочий каталог Samba

cp lnx-dc11.test.alt.crt /var/lib/samba/private/tls/cp lnx-dc11.test.alt.key /var/lib/samba/private/tls/cp rootCA.crt /var/lib/samba/private/tls/В секцию Global в

/etc/samba/smb.confдобавляем параметрыldap server require strong auth = yestls enabled = yestls keyfile = tls/lnx-dc11.test.alt.keytls certfile = tls/lnx-dc11.test.alt.crttls cafile = tls/rootCA.crtПерезапускаем сервис Samba командой:

systemctl restart sambaОткрыть веб-интерфейс RuDesktop

Перейти на страницу «Домены»

Нажать на кнопку Добавить Домен

Заполнить поля

Тип AD — Active Directory

Использовать TLS шифрование — активировать галочку

Игнорировать ошибку сертификата — активировать галочку

Загрузить файл сертификата в поле Файл сертификата, который сгенерировали ранее

Выполнить синхронизацию

После синхронизации с контроллером домена все найденные пользователи, группы и устройства добавятся на сервер RuDesktop

После выполненных действий можно авторизовываться под доменным пользователем