Интеграция с Multifactor¶

Описание¶

Для добавления второго фактора аутентификации (например, подтверждения через приложение на телефоне) при авторизации в RuDesktop вы можете использовать популярное решение Multifactor

Настройка RuDesktop будет довольно простой — в качестве LDAP-сервера следует указать LDAP-прокси-сервер Multifactor

Подсказка

Подробную информацию о настройке можно найти здесь: LDAP proxy сервер для Linux

Пример¶

Создать аккаунт на сайте Multifactor

Подсказка

В качестве второго фактора авторизации будет использоваться мобильное приложение

Для использования

Multifactorнеобходимо установить сервер внутри вашей сети для настройки LDAP-проксиПримечание

В приведенном примере использовалась виртуальная машина Ubuntu 22.04

В параметрах LDAP-прокси

Multifactorнеобходимо указать данные для подключения к реальному LDAP-серверуПример параметров:

<configSections> <section name="UserNameTransformRules" type="MultiFactor.Ldap.Adapter.Configuration.UserN </configSections> <appSettings> <!--This service LDAP endpoint (0.0.0.0 - listen all interfaces) --> <add key="adapter-ldap-endpoint" value="0.0.0.0:389"/> <!--This service LDAPS (TLS) endpoint (0.0.0.0 listen all interfaces) --> <add key="adapter-ldaps-endpoint" value="0.0.0.0:636"/> <!--Active Directory IP or domain --> <add key="ldap-server" value="ldap://win2012.local"/> <!-- Base DN for user binding. Example: cn=users,cn=accounts,dc=domain,dc=local --> <!--<add key="ldap-base-dn" value=""/>--> <!--List of service accounts (Bind DN) delimited by semicolon (option 1)--> <add key="ldap-service-accounts" value="cn=phil,cn=users,dc=win2012, dc=local"/> <!--Service accounts (Bind DN) organization unit (OU) (option 2)--> <add key="ldap-service-accounts-ou" value="OU=Service Accounts"/> <!--ActiveDirectory access group (optional); --> <!--add key="active-directory-group" value="MyApp Users"/--> <!--ActiveDirectory 2FA group (optional); --> <!--add key="active-directory-2fa-group" value="MyApp 2FA Users"/--> <!--Multifactor API --> <add key="multifactor-api-url" value="https://api.multifactor.ru" /> <!-- get it from multifactor management panel --> <add key="multifactor-nas-identifier" value="rs_ccf056cb5d94dd4880addaf4be36b" /> <!-- get it from multifactor management panel --> <add key="multifactor-shared-secret" value="" /> <!--HTTP proxy for API (optional) --> <!--add key="multifactor-api-proxy" value="http://proxy:3128"/--> <!--add key="transform-ldap-identity" value="upn"/--> <!-- minimal log level: 'Debug', 'Info', 'Warn', 'Error' --> <add key="logging-level" value="Debug"/> <!--<add_key="logging-format" value="json"/>--> <!--certificate password leave empty or null for certificate without password--> <!--<add key="certificate-password" value="XXXXXX" />--> </appSettings>

В веб-интерфейсе RuDesktop необходимо создать домен по инструкции

Важно

Однако в качестве IP-адреса сервера домена следует указать IP-адрес LDAP-прокси-сервера

MultifactorПроверка доступа должна пройти успешно

Войти в веб-интерфейс RuDesktop или авторизоваться в клиенте, используя доменную учётную запись

Важно

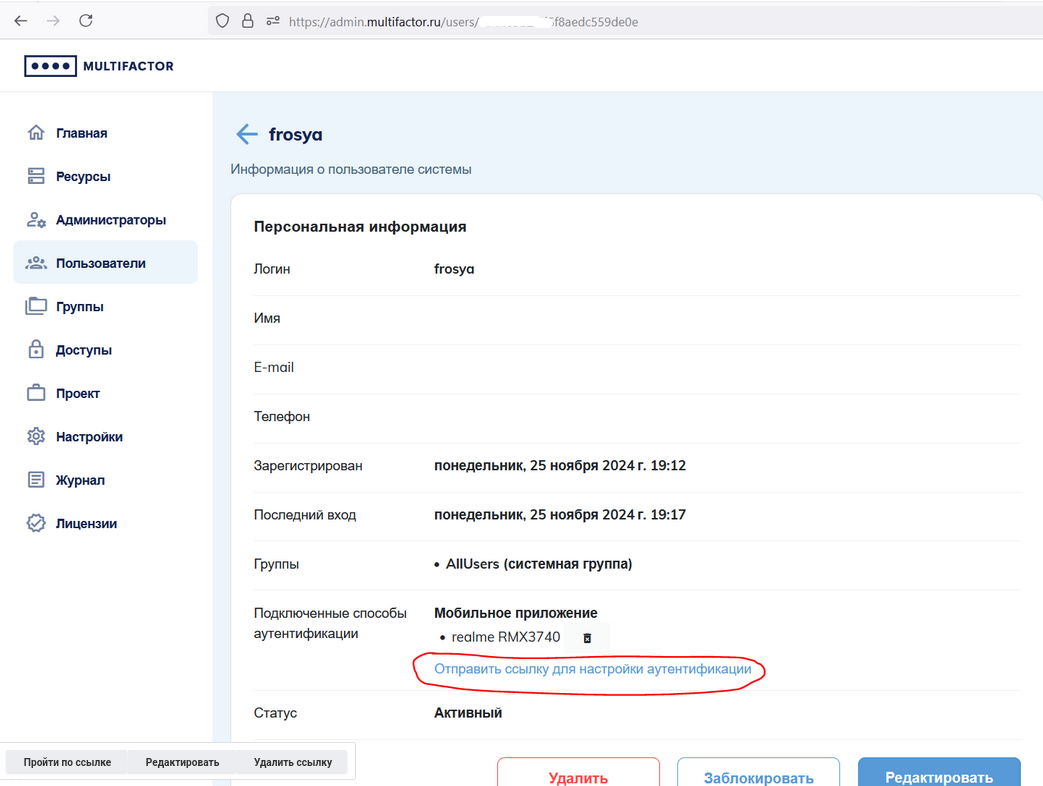

Если учётной записи ещё не существует в

Multifactor, авторизация не будет успешной. Однако произойдёт важное событие: на серверMultifactorбудет отправлено уведомление о новой попытке входа с новым логином, и этот логин будет создан на сторонеMultifactorMultifactorработает только при наличии доступа к интернету по адресу: https://api.multifactor.ru. Необходимо обеспечить доступ к этому URLОтправить клиенту инструкцию по настройке второго фактора аутентификации

Пройти все шаги настройки второго фактора, используя письмо с инструкцией

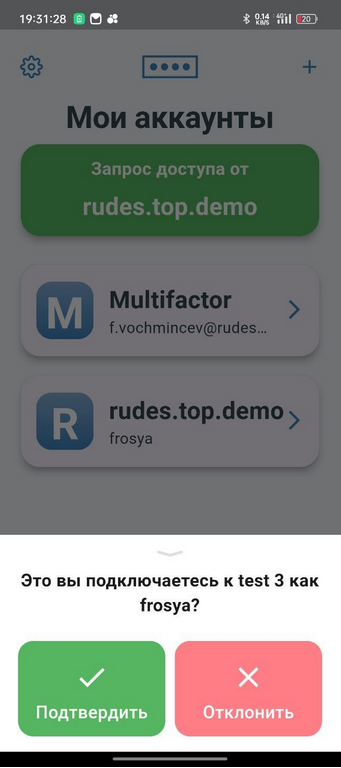

Теперь при входе в веб-интерфейс RuDesktop или при авторизации в клиенте пользователь должен будет подтверждать свою авторизацию с помощью второго фактора

Важно

Перед подтверждением второго фактора авторизации сессия находится в ожидании

Это касается авторизации как в веб-интерфейсе RuDesktop, так и в клиенте